Fragen Konfiguration Cisco Switch SG 220+250

Hallo zusammen,

ich habe nun in meinem Netzwerk die alten HP 1810 Switche durch Cisco Switche aus der Reihe SG220 und SG250 ersetzt. Dabei ist der Aufbau einfach: Internet----PFSense----SG250----SG220.

Da ich noch nicht so vertraut bin mit dem CLI (außer bei den Cisco APs die Sachen aus den Tutorials kopieren und anpassen...) habe ich die Konfiguration erstmal per GUI erstellt. Natürlich hat mich die schnelle und sehr umfangreiche GUI erstmal umgehauen

Nachdem ich meine VLANs konfiguriert hatte, bin ich mal durch die ganzen Einstellungen gewandert. Zu einigen Einstellungsmöglichkeiten habe ich noch Fragen...

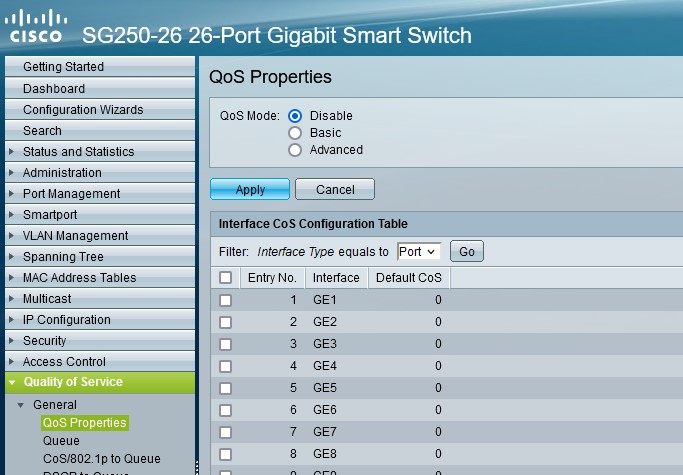

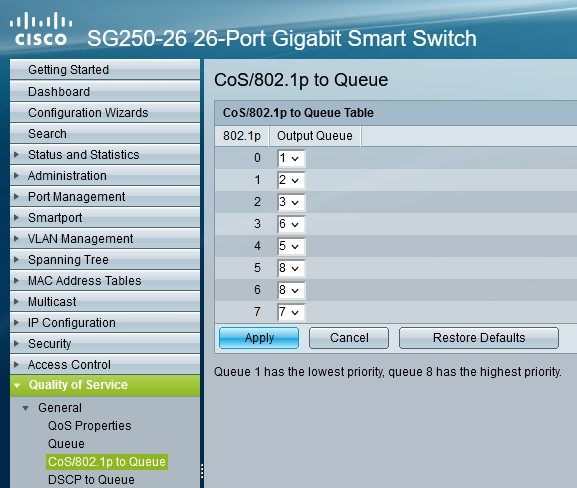

QOS habe ich erstmal komplett deaktiviert. Über meine PFSense habe ich bisher auch noch keine QOS eingerichtet und wenn wäre für mich nur interessant, die VLANs untereinander zu priorisieren. Ist das mit im Basic Mode?

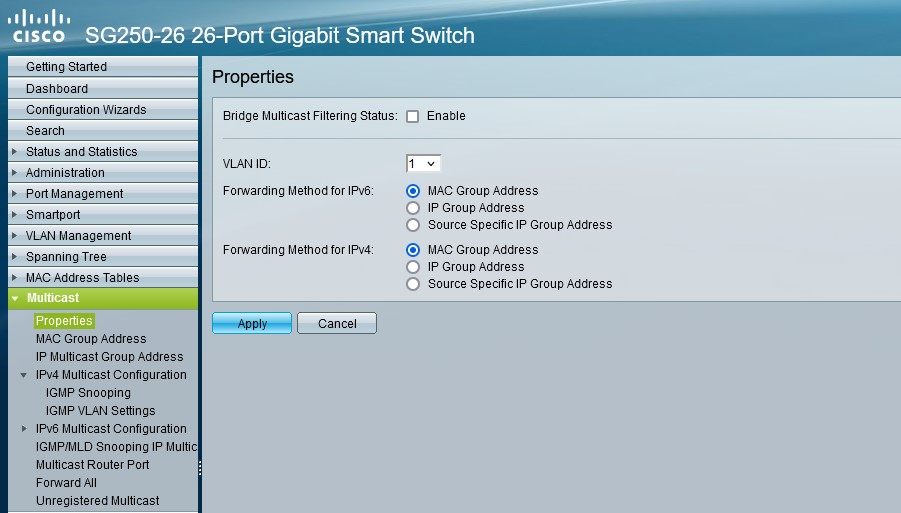

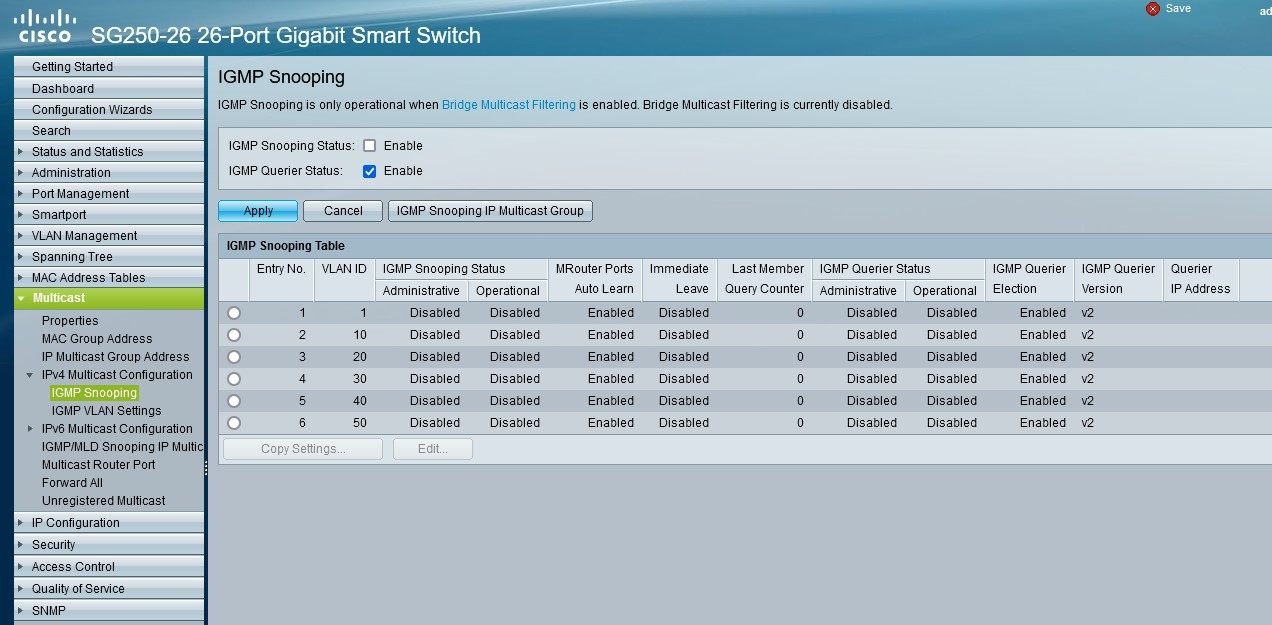

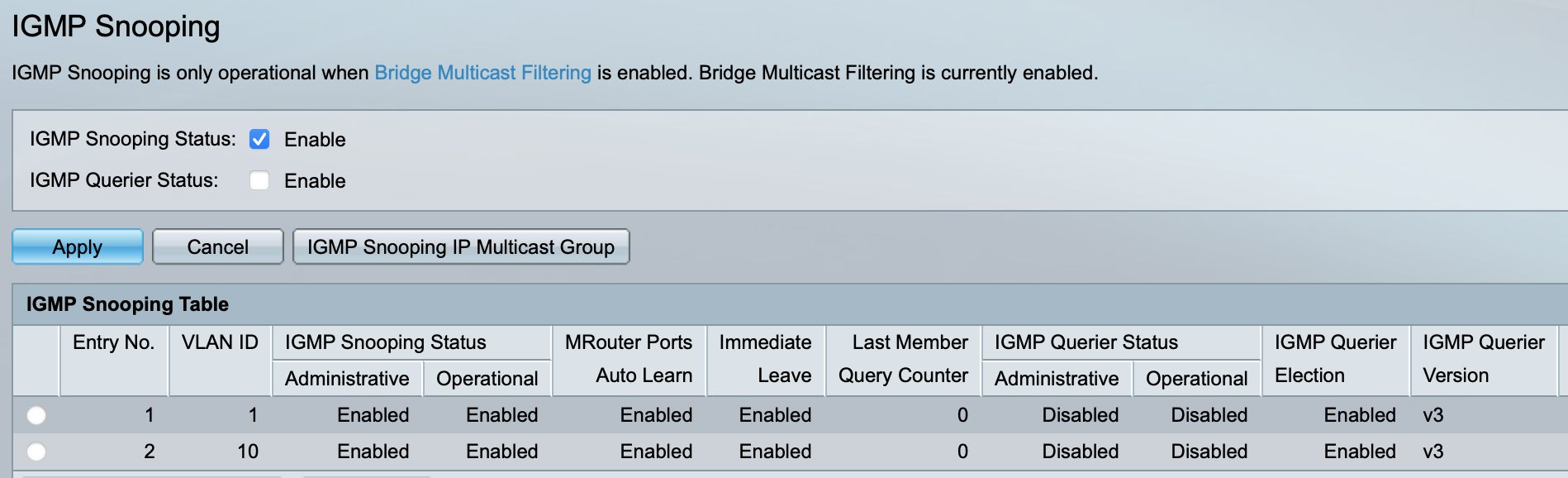

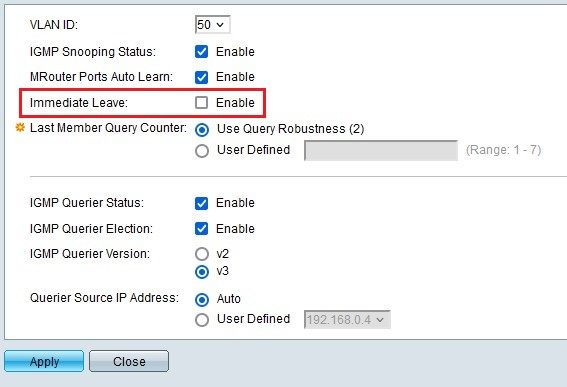

Von diesem gesamten Multicast-Menü hab ich noch keine Ahnung und daher erstmal deaktiviert. IGMP Snooping sollte man ja aktivieren, wie muss ich dann den Rest von Multicast konfigurieren?

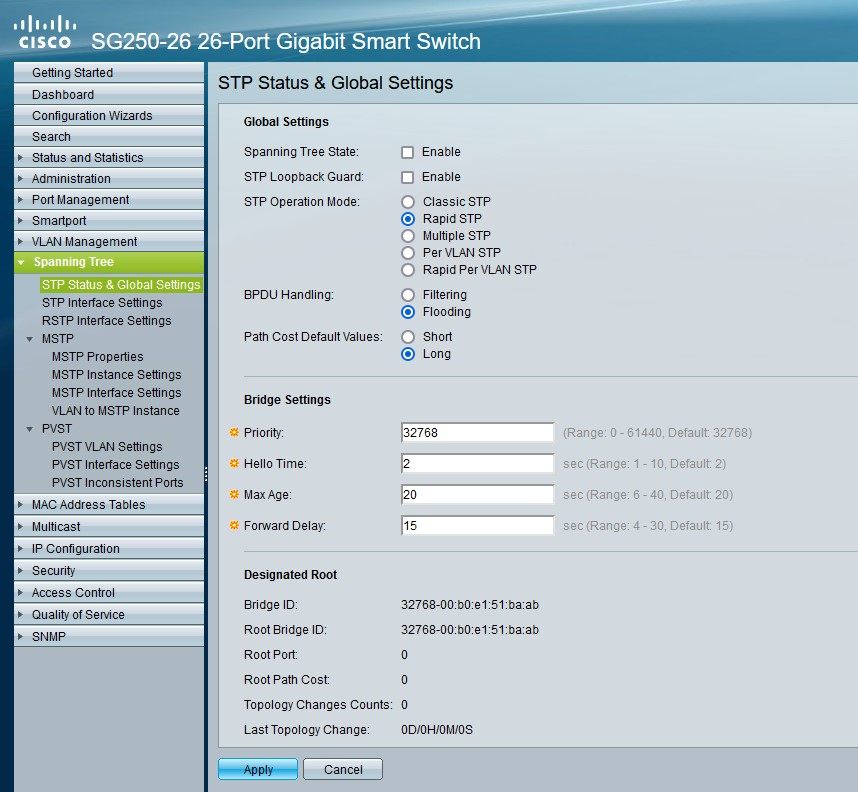

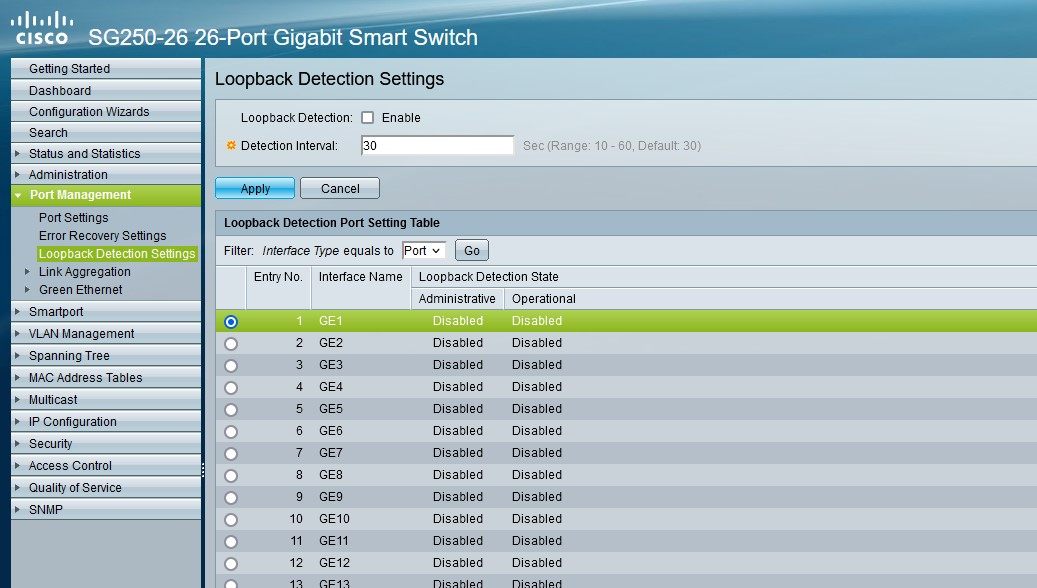

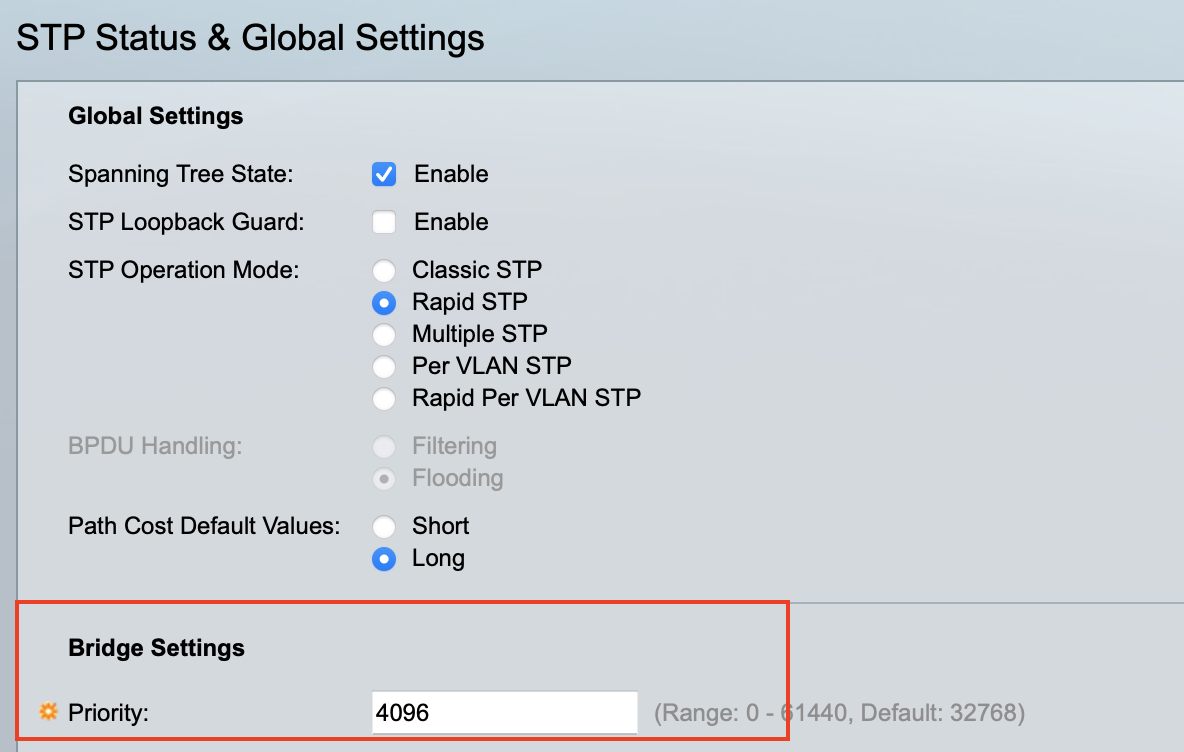

Auch das Spanning Tree Protocol habe ich deaktiviert. In meinem einfachen Aufbau sollte ja eine Loop Detection reichen oder?

Hier müsste ich Loop Detection aktvieren, welcher Wert empfiehlt sich hier? Im Switch stehen als Standard 30, in Anleitungen heißt es 25...

Loop Detection wird prinzipell für jeden Port aktiviert, richtig?

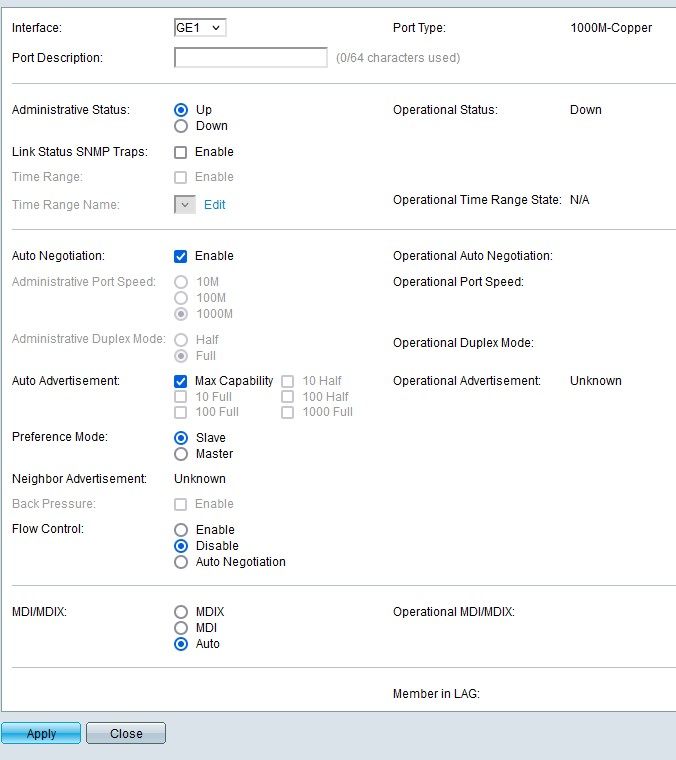

Bisher habe ich keine Gründe gefunden, warum man Flow Control aktivieren sollte und würde es daher auslassen...

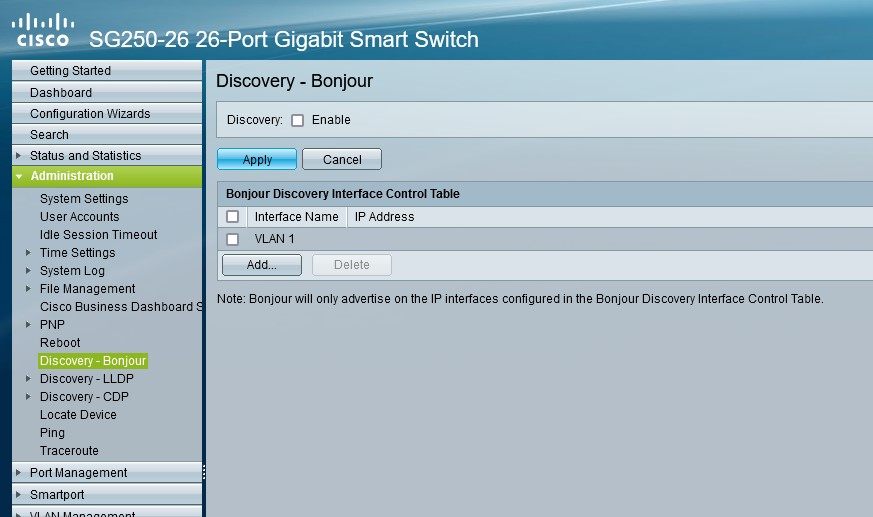

Diese ganzen Discovery Sachen habe ich auch deaktiviert, da ich es nicht nutze / brauche.

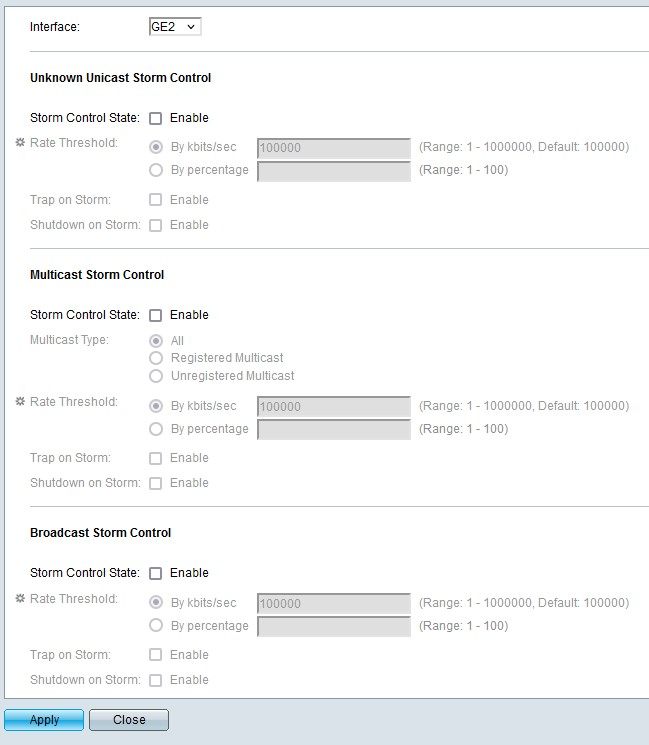

Storm Control scheint j auch mit Multicast zusammenzuhängen, hier fehlt mir leider auch noch das Wissen was da Sinn macht...

Und für die Nicht-Anfänger nochmal das ganze als CLI:

Ihr könnt mir ja sicherlich weiterhelfen was diese Einstellungen angeht. Um STP komme ich ja bestimmt drum herum aber Multicast werde ich ja wohl noch ein bisschen was konfigurieren müssen...

Gruß Leon

ich habe nun in meinem Netzwerk die alten HP 1810 Switche durch Cisco Switche aus der Reihe SG220 und SG250 ersetzt. Dabei ist der Aufbau einfach: Internet----PFSense----SG250----SG220.

Da ich noch nicht so vertraut bin mit dem CLI (außer bei den Cisco APs die Sachen aus den Tutorials kopieren und anpassen...) habe ich die Konfiguration erstmal per GUI erstellt. Natürlich hat mich die schnelle und sehr umfangreiche GUI erstmal umgehauen

Nachdem ich meine VLANs konfiguriert hatte, bin ich mal durch die ganzen Einstellungen gewandert. Zu einigen Einstellungsmöglichkeiten habe ich noch Fragen...

QOS habe ich erstmal komplett deaktiviert. Über meine PFSense habe ich bisher auch noch keine QOS eingerichtet und wenn wäre für mich nur interessant, die VLANs untereinander zu priorisieren. Ist das mit im Basic Mode?

Von diesem gesamten Multicast-Menü hab ich noch keine Ahnung und daher erstmal deaktiviert. IGMP Snooping sollte man ja aktivieren, wie muss ich dann den Rest von Multicast konfigurieren?

Auch das Spanning Tree Protocol habe ich deaktiviert. In meinem einfachen Aufbau sollte ja eine Loop Detection reichen oder?

Hier müsste ich Loop Detection aktvieren, welcher Wert empfiehlt sich hier? Im Switch stehen als Standard 30, in Anleitungen heißt es 25...

Loop Detection wird prinzipell für jeden Port aktiviert, richtig?

Bisher habe ich keine Gründe gefunden, warum man Flow Control aktivieren sollte und würde es daher auslassen...

Diese ganzen Discovery Sachen habe ich auch deaktiviert, da ich es nicht nutze / brauche.

Storm Control scheint j auch mit Multicast zusammenzuhängen, hier fehlt mir leider auch noch das Wissen was da Sinn macht...

Und für die Nicht-Anfänger nochmal das ganze als CLI:

config-file-header

I-SW-01

v2.5.9.54 / RCBS3.1_930_871_120

CLI v1.0

file SSD indicator excluded

@

!

unit-type-control-start

unit-type unit 1 network gi uplink none

unit-type-control-end

!

no cdp run

no spanning-tree

port jumbo-frame

vlan database

vlan 10,20,30,40,50

exit

voice vlan oui-table add 0001e3 Siemens_AG_phone________

voice vlan oui-table add 00036b Cisco_phone_____________

voice vlan oui-table add 00096e Avaya___________________

voice vlan oui-table add 000fe2 H3C_Aolynk______________

voice vlan oui-table add 0060b9 Philips_and_NEC_AG_phone

voice vlan oui-table add 00d01e Pingtel_phone___________

voice vlan oui-table add 00e075 Polycom/Veritel_phone___

voice vlan oui-table add 00e0bb 3Com_phone______________

no lldp run

link-flap prevention disable

no ip routing

no boot host auto-config

no boot host auto-update

no bonjour enable

bonjour interface range vlan 1

no qos

hostname I-SW-01

passwords aging 0

username admin password xyz privilege 15

clock timezone J +1

no clock source sntp

clock source browser

no sntp unicast client enable

sntp server ptbtime2.ptb.de poll

no sntp server time-a.timefreq.bldrdoc.gov

no sntp server time-b.timefreq.bldrdoc.gov

no sntp server time-c.timefreq.bldrdoc.gov

no sntp server time-pnp.cisco.com

no ip domain lookup

no pnp enable

!

interface vlan 1

no ip address dhcp

!

interface vlan 10

name Management

ip address 192.168.0.4 255.255.255.0

no snmp trap link-status

!

interface vlan 20

name Privat

no snmp trap link-status

!

interface vlan 30

name Media

no snmp trap link-status

!

interface vlan 40

name Gaeste

no snmp trap link-status

!

interface vlan 50

name Rest

no snmp trap link-status

!

interface GigabitEthernet1

no snmp trap link-status

switchport mode trunk

!

interface GigabitEthernet2

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet3

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet4

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet5

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet6

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet7

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet8

no snmp trap link-status

switchport mode general

switchport general allowed vlan add 20,30,40 tagged

switchport general allowed vlan add 10 untagged

switchport general pvid 10

!

interface GigabitEthernet9

no snmp trap link-status

switchport mode general

switchport general allowed vlan add 20,30,40 tagged

switchport general allowed vlan add 10 untagged

switchport general pvid 10

!

interface GigabitEthernet10

no snmp trap link-status

switchport general allowed vlan add 10 untagged

switchport access vlan 10

switchport general acceptable-frame-type untagged-only

switchport general pvid 10

!

interface GigabitEthernet11

no snmp trap link-status

switchport general allowed vlan add 50 untagged

switchport access vlan 50

switchport general acceptable-frame-type untagged-only

switchport general pvid 50

!

interface GigabitEthernet12

no snmp trap link-status

switchport mode trunk

switchport trunk allowed vlan 1-49,51-4094

!

interface GigabitEthernet13

no snmp trap link-status

switchport mode trunk

!

interface GigabitEthernet14

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet15

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet16

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet17

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet18

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet19

no snmp trap link-status

switchport general allowed vlan add 20 untagged

switchport access vlan 20

switchport general acceptable-frame-type untagged-only

switchport general pvid 20

!

interface GigabitEthernet20

no snmp trap link-status

switchport mode general

switchport general allowed vlan add 20,30,40 tagged

switchport general allowed vlan add 10 untagged

switchport general pvid 10

!

interface GigabitEthernet21

no snmp trap link-status

switchport mode general

switchport general allowed vlan add 20,30,40 tagged

switchport general allowed vlan add 10 untagged

switchport general pvid 10

!

interface GigabitEthernet22

no snmp trap link-status

switchport general allowed vlan add 10 untagged

switchport access vlan 10

switchport general acceptable-frame-type untagged-only

switchport general pvid 10

!

interface GigabitEthernet23

no snmp trap link-status

switchport general allowed vlan add 50 untagged

switchport access vlan 50

switchport general acceptable-frame-type untagged-only

switchport general pvid 50

!

interface GigabitEthernet24

no snmp trap link-status

switchport mode trunk

switchport trunk allowed vlan 1-49,51-4094

!

interface GigabitEthernet25

no snmp trap link-status

switchport mode trunk

switchport trunk allowed vlan 1-49,51-4094

!

interface GigabitEthernet26

no snmp trap link-status

switchport mode trunk

switchport trunk allowed vlan 1-49,51-4094

!

exit

no macro auto processing cdp

no macro auto processing lldp

macro auto processing type ip_phone disabled

macro auto processing type ip_phone_desktop disabled

macro auto processing type switch disabled

macro auto processing type ap disabled Ihr könnt mir ja sicherlich weiterhelfen was diese Einstellungen angeht. Um STP komme ich ja bestimmt drum herum aber Multicast werde ich ja wohl noch ein bisschen was konfigurieren müssen...

Gruß Leon

Please also mark the comments that contributed to the solution of the article

Content-Key: 12634836697

Url: https://administrator.de/contentid/12634836697

Printed on: April 28, 2024 at 21:04 o'clock

12 Comments

Latest comment

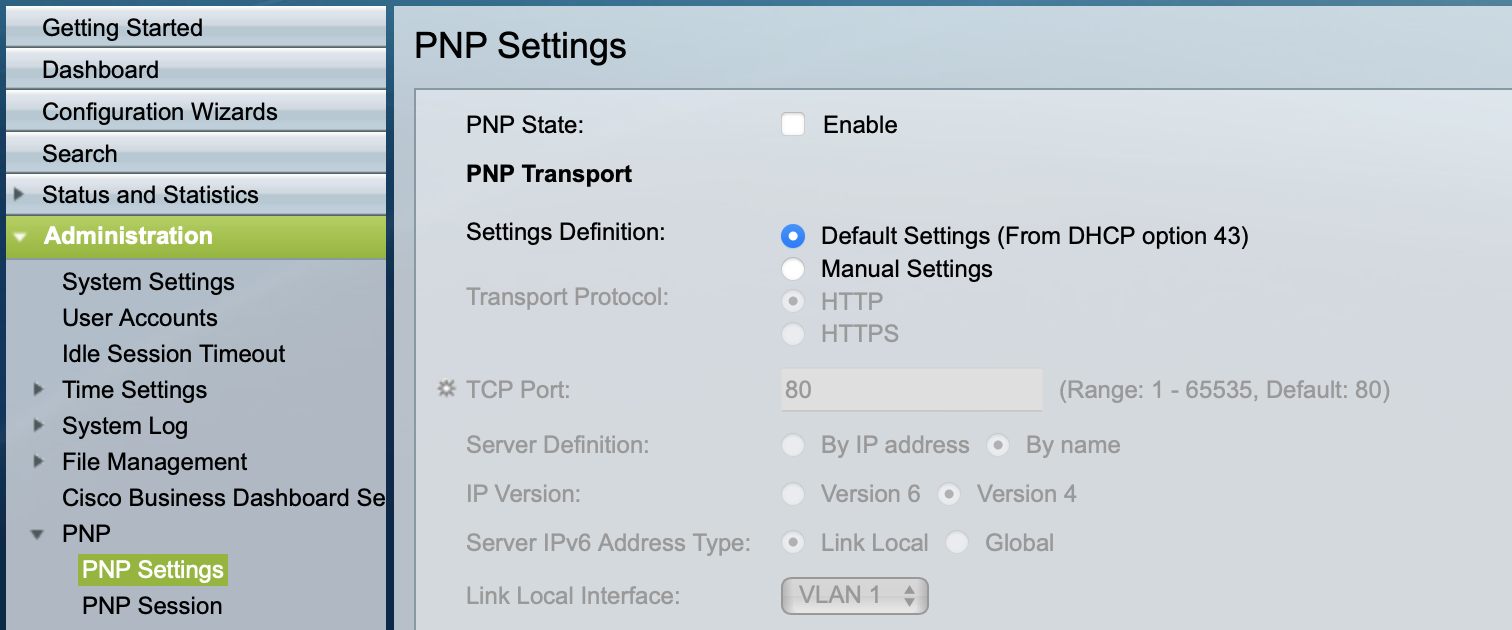

PNP abschalten

PNP abschalten

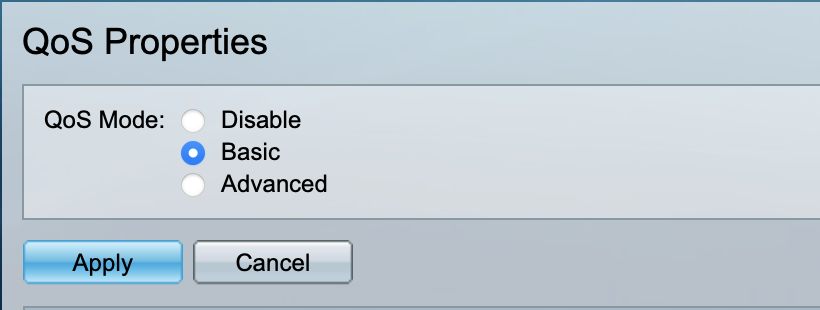

Sonst telefoniert der Switch nach Hause QoS auf Basic setzen

QoS auf Basic setzen

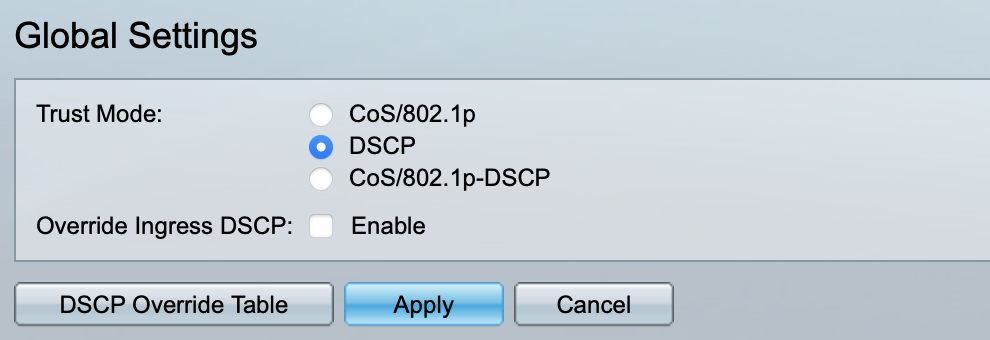

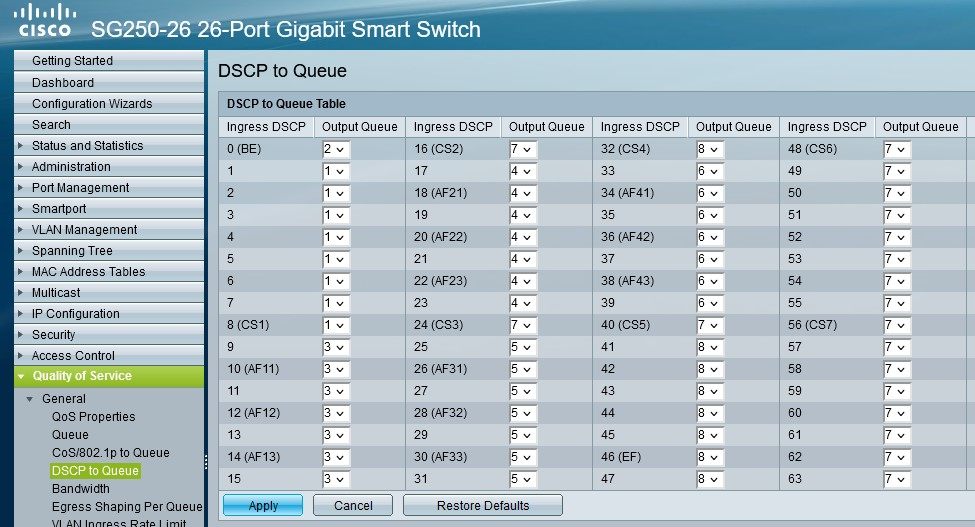

Global Setting auf DSCP damit Layer 3 QoS (DiffServ) aktiv ist. Multicast Snooping aktivieren

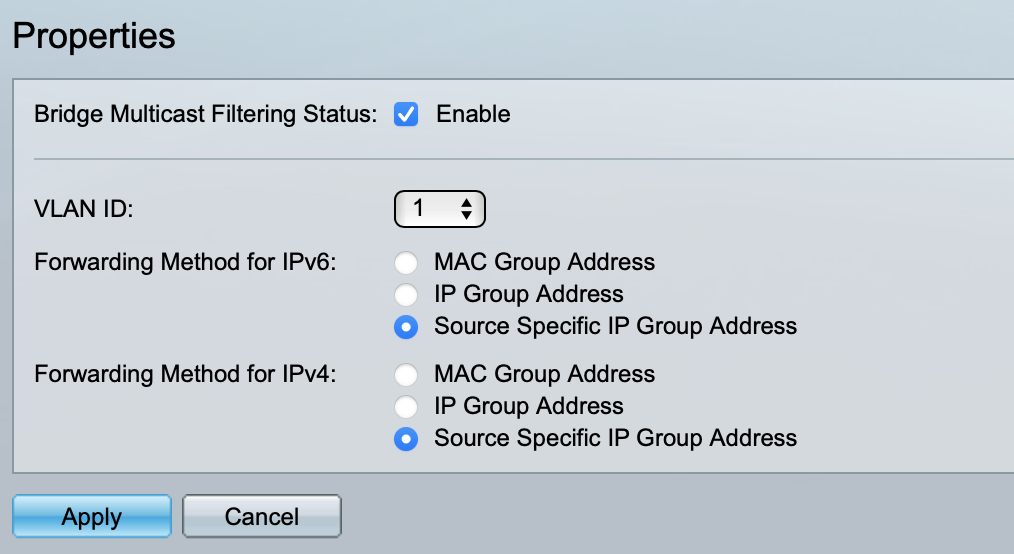

Multicast Snooping aktivieren

v3 aktivieren (ist abwärtskompatibel zu v2)Querrier ausschalten wenn du einen MC Router aktiv hast ansonsten kannst du den Querier aktiv lassen.

Spanning Tree

Spanning Tree

Nie abschalten und den Switch direkt an der Firewall (und nur den) immer als Root Switch mit Prio 4096 im RSTP Mode setzen (Vielfache von 4096). Der andere bleibt im RSTP Default. Ohne STP solltest du bei mehreren Switches nicht arbeiten. Discovery

Discovery

CDP solltest du global deaktivieren, dafür aber den Standard LLDP immer aktivieren für eine standardkonforme Neighbor Detection.Ob du mDNS (Bonjour) aktivierst ist Geschmackssache

Ob du zusätzlich noch Loop Detection einsetzt ist Geschmackssache. Solange du keine ungemanagten Switches in Kaskade an den Switches hast wo die Gefahr eines Loops besteht musst du es nicht zwingend aktivieren.

Gleiches gilt für Broadcast Stürme. Muss man in einem Heimnetz mit 1 oder 2 Switches nicht setzen.

Flow Control gehört immer aus!

Ethernet Flusssteuerung, Flow Control. Wann macht diese Sinn? Ein, Aus, Mismatch?

SNMP mit einer Read Community kannst du noch aktivieren wenn dich Performance Daten interessieren:

SNMP Daten visualisieren

Denke daran reine Access Ports immer auch solche in den VLAN Interfaces Settings als "Access" zu setzen. Nur Trunk / Uplink Ports bleiben Trunks.

Der Switch sollte immer eine statische IP bekommen, zumindestens aber eine feste IP über die DHCP Mac Adress Reservierung der Firewall. Infrastruktur IPs immer an den Enden des IP Netzbereiches die aus dem DHCP Pool ausgenommen sein sollten!

DNS entsprechend statisch setzen.

Aktuellste Firmware flashen.

https://software.cisco.com/download/home/283783779/type/282463182/releas ...

https://software.cisco.com/download/home/286311013/type/282463182/releas ...

Was genau wird automatisch im Basic Mode priorisiert.

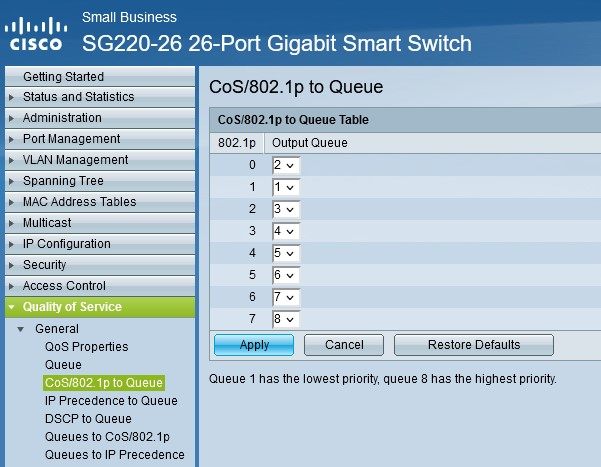

Dort werden dann die DSCP ToS Werte nach einem globalen Schema auf die Priority Queues des Switches verteilt. Damit deckt man dann grundlegend ca. 80% der L3 Priorisierung ab. Layer 2 Priority mit 802.1q erfordert immer ein Tagging da .1p Teil des .1q Headers ist und wird seltener gemacht.Was sollte ich da noch konfigurieren?

Erstmal nichts. Für das Feintuning kommt es darauf an WIE deine Endgeräte klassifizieren. Das ist immer individuell je nach deiner Anwendung und muss mit den CoS und ToS Werten passen.Layer3 nutze ich nicht bei mir, dass macht momentan noch die PFSense...

Hier hast du wohl etwas gründlich missverstanden. hier lege ich einen Wert (0-7) pro Port fest

Nein, du legst nur fest in welche Priority Queue der Switch entsprechend QoS klassifizierten Traffic forwardet. Die Klassifizierung machen ja immer die Endgeräte.muss für alle VLANS aktiviert werden oder?

Ja andernfalls wird in den anderen VLANs nur dumm geflutet.was ist mit immediate Leave?

Kannst du aktivieren, bedeutet einen schnelleren Gruppenwechsel.Mit PFSense als Firewall/Router müsste ich also IGMP Querier aktivieren.

Nein. Mit PIMD oder IGMP Proxy ist diese immer dedizierter Multicast Router und dann Querrier. Es gibt immer nur einen Querrier in einer L2 Broadcast Domain. Es schadet aber auch nicht wenn beide aktiv sind je nach Mac Adresse wird dann der eine oder andere automatisch schweigen. (Querrier Selection. Siehe hier)auf dem Switch nichts mehr konfigurieren (außer das Aktivieren), der Rest passiert ja mit den Standard-Werten von selbst.

Genau so ist es! 😉Ich brauche also nur noch in der PFSense jedem VLAN eine Zahl von 0-7

Nöö! VLANs gehen bekanntlich bis 4096! Guckst du auch hier: https://de.wikipedia.org/wiki/IEEE_802.1QWie man auf der pfSense mit VLANs umgeht erklärt dir, wie immer, das hiesige VLAN Tutorial.

Aber du meintest sicher das du jedem VLAN einen DSCP ToS Wert zuweisen kannst bzw. willst sofern du es global priorisieren willst. Aber ToS Werte gibt es im DSCP ein paar mehr als 8.

https://www.cisco.com/c/de_de/support/docs/quality-of-service-qos/qos-pa ...

Bedenke auch das QoS immer eine Hop zu Hop Geschichte ist. Jedes Gerät behandelt QoS priorisierte Geräte für sich und nur wie es bei ihm selber konfiguriert ist.

Generell benötigst du in einem Heimnetz ohne VoIP keine speziellen QoS Settings.

Das Cisco Handbuch verwirrt mich mit den vielen Begriffen nur um so mehr...

Das liegt aber nicht am Handbuch sondern vermutlich daran das dir viel Fachwissen fehlt. PEBKAC also. Ich meinte natürlich den TOS Wert und der liegt ja aufgrund der Bits im Bereich 0-7 bzw. 1-8.

Das ist natürlich richtig, aber dann sprichst du vom 802.1p Layer 2 QoS. Das ist ne ganz andere Baustelle als L3 QoS mit DSCP. Nicht das du hier jetzt Äpfel mit Birnen verwechselst?! Was man nimmt ist wahrscheinlich egal oder?

Letztlich ja. Singlemode Optiken (9µ) sind in der Regel etwas teurer als Multimode Optiken mit 50µ. Beide schaffen Längen die deutlich höher sind als 100m.PFSense: jedes VLAN kriegt eine L2 Priorität zugeordnet

Was sollte der tiefere Sinn sein? Wenn du nicht zwingend priorisieren musst weil du keinerlei Applikationen wie Voice hast warum willst du VLANs priorisieren? Lass die stinknormal als Standard mit best Effort laufen und gut iss!z.B. Management 6, Privat 5, Gast 4 und Smart Home 3

3, 4, 5 und 6 sind die VLAN IDs?? 🤔auf den Switchen aktiviere ich den Modus 802.1p

Kann man manchen aber wo ist der Sinn?? Global allen Traffic aus einem VLAN x zu priorisieren ist doch Unsinn. Wenn macht man das doch nur nach Applikation. Belasse das auf best Effort und gut iss.DSCP deaktiviere ich komplett (nicht den Kombi-Modus) da ich keine L3 Priorisierung nutze

Aha! Woher weisst du das wenn du z.B. Youtube klickst das der Browser den Traffic mit einem DSCP ToS belegt? Du hast dir scheinbar alle deine Applikationen mit dem Kabelhai angesehen?Aber wenn du nix priorisieren musst dann musst du doch auch keine sinnlosen Klimmzüge diesbezüglich machen?!