Heimnetzwerk-Aufbau mit Firewall, Server, Routern etc

Hallo liebe Forengemeinde,

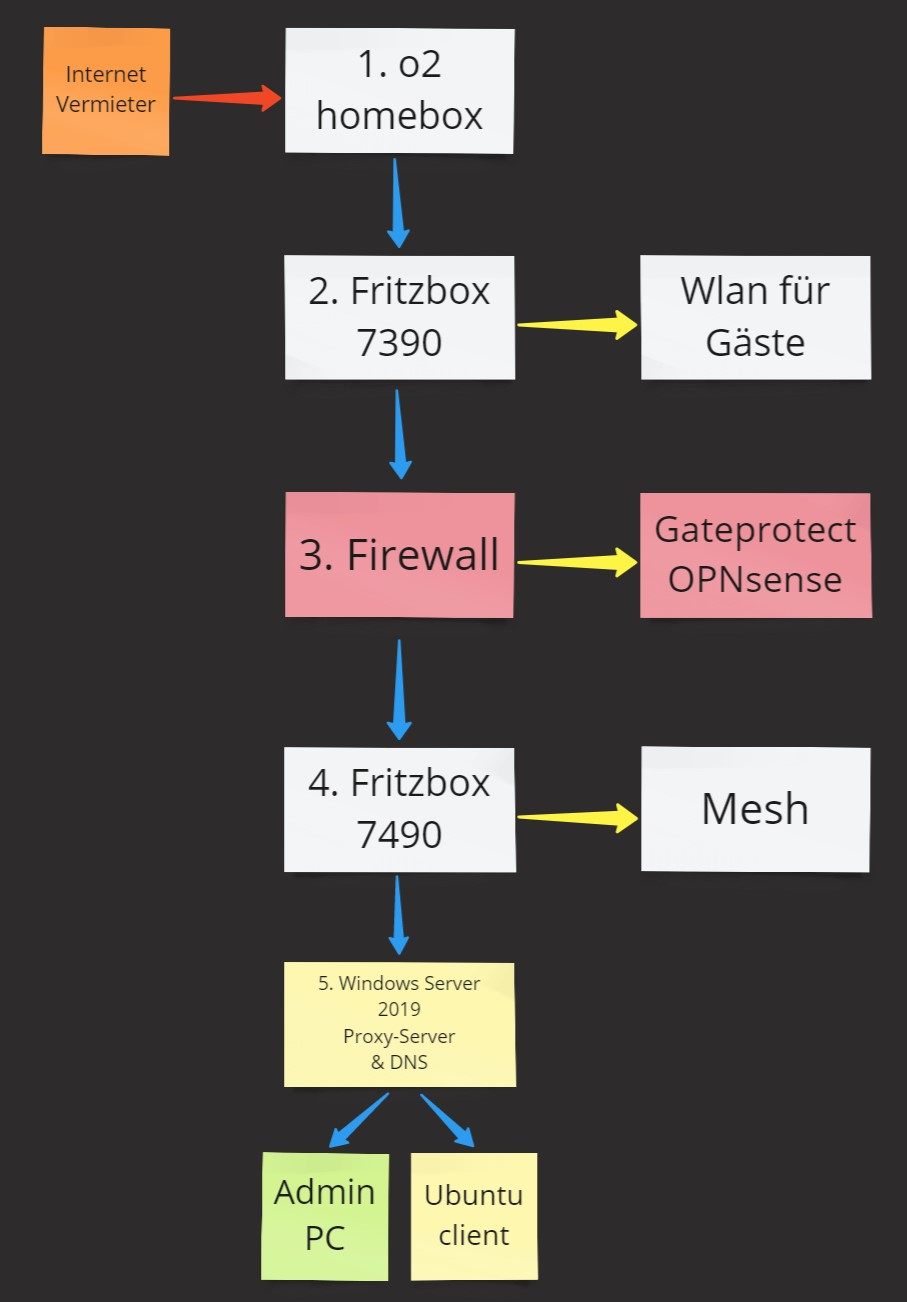

ich würde mir gern zu Übungs- & Testzwecken des Fachinformatikers diesen Netzplan aufbauen.

Das Internet kommt vom Vermieter und geht über meinen Powerlan Adapter in meine Fritzbox 7390.

Dieses Netzwerk ( 2. ) wird geteilt mit anderen Nachbarn.

Jetzt habe ich aus der Arbeit eine Gateprotect bekommen, und wir haben uns OPNsense drauf installiert,

und würde diese Firewall (3.) zwischen meine Fritzbox 7490 konfigurieren (4.)

an dieser habe ich mein Mesh-Netzwerk ( ein paar DECT / Thermostate etc. )

Da ich mir auch einen Windows Server installiert habe, würde ich ganz gern diese als DNS und Proxyserver gleich mit einrichten.

Da der Admin-PC und Ubuntu Client meine privaten Geräte sind, würde ich diese somit gern in diesem Netzwerk privatisieren & abgrenzen, da ich auch von außerhalb über Cloud etc. von unterwegs mit Handy etc. ggf. drauf zugreifen möchte.

Wäre es passend den Server dort zu positionieren?

Sollte noch irgendwas berücksichtigt werden? ( Vielleicht AD ( wobei ich kein Freund irgendwie im privaten Heimbereich mit Domänen bin... )

Zudem würde ich auch ganz gern die ganze Werbung über die FW filtern und abschalten wie es mir ein Arbeitskollege empfohlen hatte..

Grüße

ich würde mir gern zu Übungs- & Testzwecken des Fachinformatikers diesen Netzplan aufbauen.

Das Internet kommt vom Vermieter und geht über meinen Powerlan Adapter in meine Fritzbox 7390.

Dieses Netzwerk ( 2. ) wird geteilt mit anderen Nachbarn.

Jetzt habe ich aus der Arbeit eine Gateprotect bekommen, und wir haben uns OPNsense drauf installiert,

und würde diese Firewall (3.) zwischen meine Fritzbox 7490 konfigurieren (4.)

an dieser habe ich mein Mesh-Netzwerk ( ein paar DECT / Thermostate etc. )

Da ich mir auch einen Windows Server installiert habe, würde ich ganz gern diese als DNS und Proxyserver gleich mit einrichten.

Da der Admin-PC und Ubuntu Client meine privaten Geräte sind, würde ich diese somit gern in diesem Netzwerk privatisieren & abgrenzen, da ich auch von außerhalb über Cloud etc. von unterwegs mit Handy etc. ggf. drauf zugreifen möchte.

Wäre es passend den Server dort zu positionieren?

Sollte noch irgendwas berücksichtigt werden? ( Vielleicht AD ( wobei ich kein Freund irgendwie im privaten Heimbereich mit Domänen bin... )

Zudem würde ich auch ganz gern die ganze Werbung über die FW filtern und abschalten wie es mir ein Arbeitskollege empfohlen hatte..

Grüße

Please also mark the comments that contributed to the solution of the article

Content-Key: 7454178499

Url: https://administrator.de/contentid/7454178499

Printed on: May 2, 2024 at 12:05 o'clock

10 Comments

Latest comment

Morschen.

Hast du denn Zugriff auf alle Router in der Kaskade?

Du musst ja, sofern du einen internen VPN Server betreiben möchtest, überall Ports weiterleiten.

Ich würde da als Vermieter widersprechen an der Stelle, aber das sei mal dahingestellt.

Eventuell wäre es sinnvoller einen VPS irgendwo zu mieten (Hetzner, Linode, Netcup, Ionos, etc.), dort einen Wireguard Server zu installieren und von deiner eigenen OPNSense dorthin einen ausgehenden Tunnel zu erstellen.

Dann brauchst du auch keinen Zugriff auf die Router davor.

Dann kannst du einen Client extern auf den VPS verbinden und entsprechend in dein internes Netz durch den Tunnel routen.

Das wäre das Prinzip eines Jump-Hosts.

Gruß

Marc

Hast du denn Zugriff auf alle Router in der Kaskade?

Du musst ja, sofern du einen internen VPN Server betreiben möchtest, überall Ports weiterleiten.

Ich würde da als Vermieter widersprechen an der Stelle, aber das sei mal dahingestellt.

Eventuell wäre es sinnvoller einen VPS irgendwo zu mieten (Hetzner, Linode, Netcup, Ionos, etc.), dort einen Wireguard Server zu installieren und von deiner eigenen OPNSense dorthin einen ausgehenden Tunnel zu erstellen.

Dann brauchst du auch keinen Zugriff auf die Router davor.

Dann kannst du einen Client extern auf den VPS verbinden und entsprechend in dein internes Netz durch den Tunnel routen.

Das wäre das Prinzip eines Jump-Hosts.

Gruß

Marc

Also ich bin ja auch so ein Vermieter, der seinen Mietern ein VLAN zur Verfügung stellt.

Aber es käme mir nie in den Sinn meine Mietern meine Firewall/Router konfigurieren lassen zu können.

Ich kenne natürlich das Setting deines Vermieters nicht und auch nicht wie ihr da zusammen arbeitet. Aber zumindest bei IPv4 müssten benötigte Ports per NAT freigegeben und weitergeleitet werden und IPv6 muss a) funktionieren und b) dürften dann die Ports nicht geblockt sein.

Aber es käme mir nie in den Sinn meine Mietern meine Firewall/Router konfigurieren lassen zu können.

Ich kenne natürlich das Setting deines Vermieters nicht und auch nicht wie ihr da zusammen arbeitet. Aber zumindest bei IPv4 müssten benötigte Ports per NAT freigegeben und weitergeleitet werden und IPv6 muss a) funktionieren und b) dürften dann die Ports nicht geblockt sein.

Das ist negativer Effekt der Kaskade, aber auch nicht zwingend.

Denn das kommt maßgeblich auf die Anbindungen an.

Internet Anbindung VPS <> Internet Anbindung Wireguard Server

Wollte aber "eigentlich" so viel wie möglich alles direkt im eigenem Bereich aufbauen und haben.

Dem spricht ja auch kaum etwas entgegen.

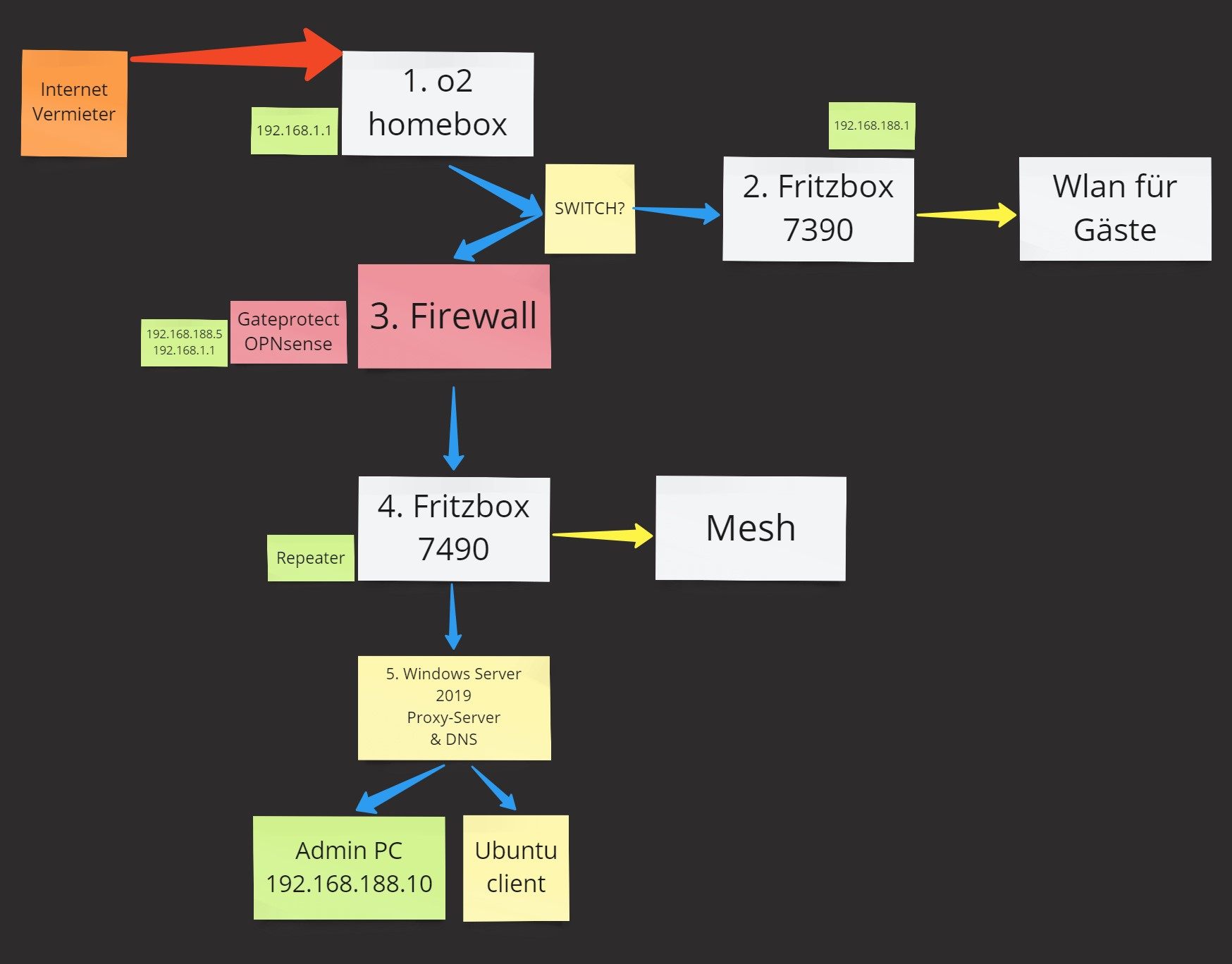

Am besten wäre jedoch das Design neu aufzubauen.

Vorschlag:

OPNSense direkt an die O2 Homebox.

Daran ein kleiner VLAN Switch.

Daran deine 7390 für das WLAN der Gäste und die 7490 für das "normale" WLAN und die Smarthome IoT Geräte.

Wireguard Tunnel zum VPS von der OPNSense einrichten.

Das würde die Anzahl an Druchlauferhitzern reduzieren.

Deinen Windows und Proxy Server kannst du selbstverfreilich entsprechend behalten.

Was für einen internen DNS Server hinterher verwendest ist ja dann deine Sache.

Noch eine Frage zum Verständnis:

Du hast vollen Zugriff auf die O2 Homebox deines Vermieters und darfst daran "herumschrauben" oder ist das dein Gerät?

Wie ist denn die Internet Konstellation im Detail?

Gruß

Marc

Zitat von @HansFenner:

Also ich bin ja auch so ein Vermieter, der seinen Mietern ein VLAN zur Verfügung stellt.

Aber es käme mir nie in den Sinn meine Mietern meine Firewall/Router konfigurieren lassen zu können.

Also ich bin ja auch so ein Vermieter, der seinen Mietern ein VLAN zur Verfügung stellt.

Aber es käme mir nie in den Sinn meine Mietern meine Firewall/Router konfigurieren lassen zu können.

Sowas von +1

Ich kenne natürlich das Setting deines Vermieters nicht und auch nicht wie ihr da zusammen arbeitet. Aber zumindest bei IPv4 müssten durchgehend Ports per NAT freigegeben werden und IPv6 muss a) funktionieren und b) dürften dann die Ports nicht geblockt sein.

Das Konstrukt birgt großes Potential auf die Nase zu fallen und Unzufriedenheit einziehen zu lassen.

Gruß

Marc

Zitat von @radiogugu:

Das Konstrukt birgt großes Potential auf die Nase zu fallen und Unzufriedenheit einziehen zu lassen.

Das Konstrukt birgt großes Potential auf die Nase zu fallen und Unzufriedenheit einziehen zu lassen.

Sehe ich auch so und einen Mieter der Server o.ä. betreiben möchte, würde ich bitten, sich einen eigenen Anschluss zu mieten. Meine Mieter haben nur Clients, z.B. zum Surfen, Mailen oder SIP Telefone.

Vielleicht habe ich den Eingangspost auch etwas missverstanden.

Das heisst eigentlich, dass du im Auftrag des Vermieters für die Netzverteilung im ganzen Gebäude als Admin verantwortlich bist?

Dann sehe ich es genauso wie @radiogugu, direkt hinter dem Anschlusspunkt des ISP (O2 homebox, welche dann in den Bridge Mode geschaltet werden sollte) kommt die Firewall mit Router. Auf dieser konfigurierst du dann die VLANs mit den Security Polices, NAT, DNS und DHCP.

Das ganze verteilst du mit VLAN-fähigen Switches und am besten auch mit VLAN-fähigen Access Points. Oder halt alternativ mit Fritzbox, wenn diese eh schon vorhanden sind.

Wenn der Vermieter keine Firewall konfigurieren kann, dann soll er auch sein Netz nicht verteilen. Alles andere wäre fahrlässig. Meine Meinung.

Das heisst eigentlich, dass du im Auftrag des Vermieters für die Netzverteilung im ganzen Gebäude als Admin verantwortlich bist?

Dann sehe ich es genauso wie @radiogugu, direkt hinter dem Anschlusspunkt des ISP (O2 homebox, welche dann in den Bridge Mode geschaltet werden sollte) kommt die Firewall mit Router. Auf dieser konfigurierst du dann die VLANs mit den Security Polices, NAT, DNS und DHCP.

Das ganze verteilst du mit VLAN-fähigen Switches und am besten auch mit VLAN-fähigen Access Points. Oder halt alternativ mit Fritzbox, wenn diese eh schon vorhanden sind.

Wenn der Vermieter keine Firewall konfigurieren kann, dann soll er auch sein Netz nicht verteilen. Alles andere wäre fahrlässig. Meine Meinung.