Verständnissproblem - Managementnetzwerk VLANID 99

Hallo zusammen!

Kurzbeschreibung:

Das folgende ist ein kleiner Versuchsaufbau zum Verständnis mit dem Umgang von Management VLANs.

Ziel:

Das Managementinterface von Router, Switch und AP sollen im gleichen LAN erreichbar sein.

Ist das aus bestimmten Gründen (Sicherheit, ...) nicht sinnvoll?

Ausgangssituation:

Router: APU mit 3 Ports und System OPNSense

Switch: ICX 7150 mit SW: Version 08.0.95m

AP: Ruckus R350 mit Unleashed

Testkonfig - jedem VLAN ist ein Klasse C-Netzwerk zugeordnet ( 192.168.VLANID.0/24 ) :

VLANID Zweck

99 Management

25 WLAN

45 LAN

Router Schnittstellenbelegung:

Port 1: Access Untagged 99

Port 2: Access Untagged WAN - Modem / Internet

Port 3: Trunk Tagged: VLAN 25, 45

Switch:

Port 1: Untagged 99 zu Router Port 1

Port 3: Untagged 1, Tagged: 25, 45 zu Router Port 3

Port 5: Untagged 1, Tagged: 25, 99 zu AP

Managementinterface und CLI von Switch sind so im VLAN 99 erreichbar, aber der AP nicht, außer der Switch Port 5 bekommt VLAN untagged 99- dann funktioniert aber das WLAN nicht, da die PVID falsch ist.

Router Port 3? Muss hier eine Schnittstellen-IP für das VLAN1 Untagged vergeben werden die dann im gleichen Netzwerk mit dem AP liegt?

Switch Port 3? Passt?

Switch Port 5? PVID ändern?

AP - Unleashed:

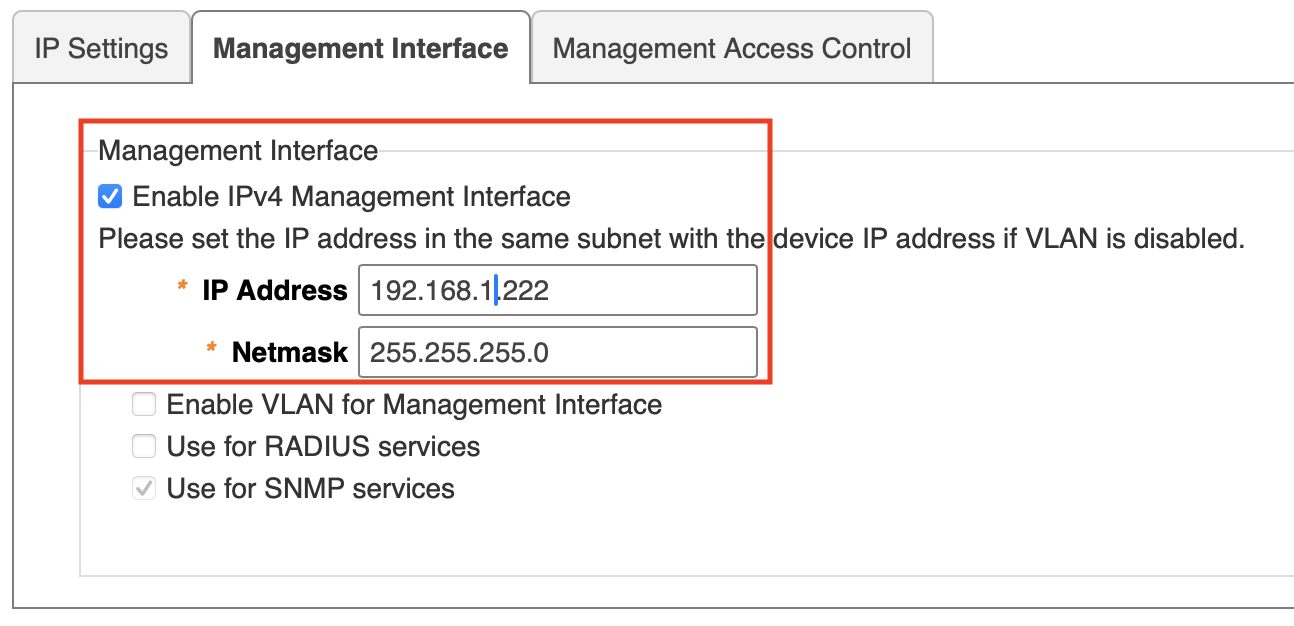

IPv4-Verwaltungsoberfläche aktivieren mit z.B.:

IP: 192.168.99.30/24

VLAN: 99

Schon betrachtete Vorlagen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Connect UniFi and OPNsense

Hier liegt aber das Management im VLAN1 und das würde ich gerne vermeiden.

Wie ist denn die "best practice" zur Konfiguration von einem Management VLAN mit dem Zugang zu den verschiedenen Webinterfaces und CLIs von Switch, Router und AP?

Kurzbeschreibung:

Das folgende ist ein kleiner Versuchsaufbau zum Verständnis mit dem Umgang von Management VLANs.

Ziel:

Das Managementinterface von Router, Switch und AP sollen im gleichen LAN erreichbar sein.

Ist das aus bestimmten Gründen (Sicherheit, ...) nicht sinnvoll?

Ausgangssituation:

Router: APU mit 3 Ports und System OPNSense

Switch: ICX 7150 mit SW: Version 08.0.95m

AP: Ruckus R350 mit Unleashed

Testkonfig - jedem VLAN ist ein Klasse C-Netzwerk zugeordnet ( 192.168.VLANID.0/24 ) :

VLANID Zweck

99 Management

25 WLAN

45 LAN

Router Schnittstellenbelegung:

Port 1: Access Untagged 99

Port 2: Access Untagged WAN - Modem / Internet

Port 3: Trunk Tagged: VLAN 25, 45

Switch:

Port 1: Untagged 99 zu Router Port 1

Port 3: Untagged 1, Tagged: 25, 45 zu Router Port 3

Port 5: Untagged 1, Tagged: 25, 99 zu AP

Managementinterface und CLI von Switch sind so im VLAN 99 erreichbar, aber der AP nicht, außer der Switch Port 5 bekommt VLAN untagged 99- dann funktioniert aber das WLAN nicht, da die PVID falsch ist.

Router Port 3? Muss hier eine Schnittstellen-IP für das VLAN1 Untagged vergeben werden die dann im gleichen Netzwerk mit dem AP liegt?

Switch Port 3? Passt?

Switch Port 5? PVID ändern?

AP - Unleashed:

IPv4-Verwaltungsoberfläche aktivieren mit z.B.:

IP: 192.168.99.30/24

VLAN: 99

Schon betrachtete Vorlagen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Connect UniFi and OPNsense

Hier liegt aber das Management im VLAN1 und das würde ich gerne vermeiden.

Wie ist denn die "best practice" zur Konfiguration von einem Management VLAN mit dem Zugang zu den verschiedenen Webinterfaces und CLIs von Switch, Router und AP?

Please also mark the comments that contributed to the solution of the article

Content-Key: 32504782710

Url: https://administrator.de/contentid/32504782710

Printed on: May 4, 2024 at 03:05 o'clock

11 Comments

Latest comment

Moin,

Ist der AP selbst den so konfiguriert, dass er VLAN-Tagged-Pakets für das Management entgegennimmt?

Normalerweise macht man es ja am Switch-Port, an dem ein AP hängt, so:

Und natürlich braucht er dann ne IP aus dem Subnet des 99er VLANs, oder man macht es so, wie bei uns: alle APs bekommen ne IP per DHCP. Das liegt aber daran, dass die nur der verlängerte Arm unseres WLAN-Controllers sind…

Ist der AP selbst den so konfiguriert, dass er VLAN-Tagged-Pakets für das Management entgegennimmt?

Normalerweise macht man es ja am Switch-Port, an dem ein AP hängt, so:

- Untagged VLAN 99 (bei dir)

- Tagged 45

Und natürlich braucht er dann ne IP aus dem Subnet des 99er VLANs, oder man macht es so, wie bei uns: alle APs bekommen ne IP per DHCP. Das liegt aber daran, dass die nur der verlängerte Arm unseres WLAN-Controllers sind…

Moin.

+1

So ist meiner Meinung nach auf jeden Fall die optimale Handhabung.

Machen wir analog.

Gruß

Marc

Zitat von @em-pie:

Ist der AP selbst den so konfiguriert, dass er VLAN-Tagged-Pakets für das Management entgegennimmt?

Normalerweise macht man es ja am Switch-Port, an dem ein AP hängt, so:

Und natürlich braucht er dann ne IP aus dem Subnet des 99er VLANs, oder man macht es so, wie bei uns: alle APs bekommen ne IP per DHCP. Das liegt aber daran, dass die nur der verlängerte Arm unseres WLAN-Controllers sind…

Ist der AP selbst den so konfiguriert, dass er VLAN-Tagged-Pakets für das Management entgegennimmt?

Normalerweise macht man es ja am Switch-Port, an dem ein AP hängt, so:

- Untagged VLAN 99 (bei dir)

- Tagged 45

Und natürlich braucht er dann ne IP aus dem Subnet des 99er VLANs, oder man macht es so, wie bei uns: alle APs bekommen ne IP per DHCP. Das liegt aber daran, dass die nur der verlängerte Arm unseres WLAN-Controllers sind…

+1

So ist meiner Meinung nach auf jeden Fall die optimale Handhabung.

Machen wir analog.

Gruß

Marc

So ist meiner Meinung nach auf jeden Fall die optimale Handhabung.

Absolut korrekt. 👍Muss auch so sein, denn ansonsten würde Unleashed die Partner APs nicht finden bzw. das ganze Unleashed Management wäre im VLAN 1 anstatt im Management (99) was ja definitiv nicht gewollt ist.

Das gilt im übrigen auch für die Firewall bzw. den Switchport 1 an dem sie angeschlossen ist.

Auch hier kann man dem Firewall Parent Interface eine IP aus dem 99er Management VLAN geben und dem Switchport dann das default VLAN (untagged) am Port auf 99 setzen.

Hat den Vorteil das man ein freies Segment (DMZ, Notfall Port etc.) an der Firewall gewinnt und das Management gleich mit über den Trunk bedient. Da das Management Traffic Volumen quasi Null ist und nicht in Gewicht fällt ist das ebenso best Practise.

Hier ist übrigens noch ein fataler Fehler im Firewall Netzwerk Setup.

Was NICHT geht ist das WLAN (25) doppelt an 2 Firewall Interfaces zu binden (Port 2 und VLAN via Port3). Damit hätte man 2mal das gleiche IP Netz an unterschiedlichen Interfaces. Sowas supportet kein Router oder Firewall auf der Welt. Zumindestens nicht ohne ein Bridging! Nebenbei ist es auch unsinnig.

Siehe dazu auch das VLAN Tutorial was entsprechende Konfigs für OPNsense und ICX Switch zeigt.

Moin,

Hätte dass VLAN 22 weggelassen und direkt VLAN 99 untagged. Das wäre ja dann für das Management.

I.D.R. Setzt man alle VLANs, die für eine SSID vorgesehen sind, tagged und das eine, mit denen die APs administriert werden auf untagged.

So wie du es hast, wäre es aber auch nicht falsch, nur etwas überdimensioniert, da du ja jetzt ein eigenes VLAN (nebst Subnet) für 3 APs hast.

Untagged 22 - wlan_basis - Ein Vlan nur für APs und deren interne Kommunikation - jeder bekommt seine eigene IP

Tagged 99 - management

Tagged 25 - wlan daten

Habe ich das so auch richtig verstanden?

Jain,Tagged 99 - management

Tagged 25 - wlan daten

Habe ich das so auch richtig verstanden?

Hätte dass VLAN 22 weggelassen und direkt VLAN 99 untagged. Das wäre ja dann für das Management.

I.D.R. Setzt man alle VLANs, die für eine SSID vorgesehen sind, tagged und das eine, mit denen die APs administriert werden auf untagged.

So wie du es hast, wäre es aber auch nicht falsch, nur etwas überdimensioniert, da du ja jetzt ein eigenes VLAN (nebst Subnet) für 3 APs hast.

Hätte dass VLAN 22 weggelassen und direkt VLAN 99 untagged.

Richtig!Wäre in jedem Falle die bessere und auch deutlich sinnvollere Variante gewesen als ein weiteres überflüssigeres Management Netz zu kreieren wo man mit 99 schon eins hat. War ja oben auch entsprechen auch so vorgeschlagen...

Aber warum einfach machen wenn es umständlich auch geht!

How can I mark a post as solved?

Ja, das ist richtig. Wenn man zentrale gemanagte APs verwendet, wobei das jetzt egal ist ob über einen zentralen Controller oder ein Meshing Verfahren bei dem einer der APs die Controller Funktion übernimmt, benötigt man ja immer ein Management Netz wo die APs untereinander bzw. mit dem Controller Management Daten austauschen.

Dieses Management Netz legt man dann immer in das so oder so abgetrennte Infrastruktur Management Netz. Alternativ kann man dafür bei entsprechender Größe auch nochmal ein völlig separates WLAN Management Netz verwenden.

Bei großen AP Anzahlen vergibt man die AP IP Adressen hier natürlich dynamisch per DHCP, denn niemand will 20 oder 200 APs managementtechnisch mit statischen IP Adressen versorgen.

Wenn du nur 2 standalone konfigurierte APs ohne zentrales Management hast packt man diese dann aber auch immer in so ein separates Infrastruktur Management Netz mit ihren IP Adressen um das Management nicht versehentlich in ein WLAN zu exponieren.

Auf dieses Management Netz mappt man deshalb aus guten Gründen niemals eine WLAN SSID sondern belässt dies rein fürs Management.

Natürlich gibt es auch Billigst APs die kein MSSID supporten. Da bist du dann hardwarebedingt chancenlos und kannst das sicherheitstechnisch dann nicht trennen. In dem Fall muss man dann norgedrungen das WLAN immer mit der AP IP in ein gemeinsames Netzwerksegment legen. Wem die WLAN Sicherheit etwas bedeutet meidet natürlich solche AP Hardware.

Das ist sehr vorteilhaft weil man so eine feste statische IP für den Controllerzugang hat die man z.B. in einem DNS usw. hinterlegen oder auch direkt nutzen kann. Man sollte die also immer setzen wenn man dynamische DHCP Adressen für die APs verwendet.

In diesem Thread findest du noch weiterführende Infos zu der Thematik und andere wichtige Setup Tips für ein UNleashed Setup

Ruckus Unleashed Setup Tips

Dieses Management Netz legt man dann immer in das so oder so abgetrennte Infrastruktur Management Netz. Alternativ kann man dafür bei entsprechender Größe auch nochmal ein völlig separates WLAN Management Netz verwenden.

Bei großen AP Anzahlen vergibt man die AP IP Adressen hier natürlich dynamisch per DHCP, denn niemand will 20 oder 200 APs managementtechnisch mit statischen IP Adressen versorgen.

Wenn du nur 2 standalone konfigurierte APs ohne zentrales Management hast packt man diese dann aber auch immer in so ein separates Infrastruktur Management Netz mit ihren IP Adressen um das Management nicht versehentlich in ein WLAN zu exponieren.

Auf dieses Management Netz mappt man deshalb aus guten Gründen niemals eine WLAN SSID sondern belässt dies rein fürs Management.

Natürlich gibt es auch Billigst APs die kein MSSID supporten. Da bist du dann hardwarebedingt chancenlos und kannst das sicherheitstechnisch dann nicht trennen. In dem Fall muss man dann norgedrungen das WLAN immer mit der AP IP in ein gemeinsames Netzwerksegment legen. Wem die WLAN Sicherheit etwas bedeutet meidet natürlich solche AP Hardware.

wofür soll dann die Verwaltungsoberfläche mit der zusätzliche IP in dem zusätzlichen VLAN verwendet werden?

Bei Ruckus Unleashed gibt es einen großen Pluspunkt im Management nämlich das man die IP des Controler APs immer statisch definieren kann. Alle APs können sich dann wie oben beschrieben dynamisch eine willkürliche DHCP IP ziehen im Mgmt Netz aber der Controller AP antwortet immer mit der festen, im Setup definierten IP, egal welche Einzel IP Adressen die APs haben.Das ist sehr vorteilhaft weil man so eine feste statische IP für den Controllerzugang hat die man z.B. in einem DNS usw. hinterlegen oder auch direkt nutzen kann. Man sollte die also immer setzen wenn man dynamische DHCP Adressen für die APs verwendet.

In diesem Thread findest du noch weiterführende Infos zu der Thematik und andere wichtige Setup Tips für ein UNleashed Setup

Ruckus Unleashed Setup Tips

vor allem wenn man vorher Switche von X-Link (D-Link, TP-Link, ...) und APs aus dem Consumer-Bereich (Asus, ...) genutzt hat.

Das kann man aber fairerweise nicht vergleichen, denn das eine sind Premium Produkte und das andere billigste China Kracher mit entsprechend schlechter Hardware und Firmware. Von oft damit verbundenen (China) Cloudzwängen jetzt mal gar nicht zu reden.Abgesehen davon ist das Ruckus Unleashed WLAN und ICX Management und auch deren Performance durch Beamflex schon sehr sehr gut, da hast du zweifelsohne Recht! 😉