VMWare VLANs Kommunkationsproblem

Hallo liebe Schwarmintelligenz,

ich beschäftige mich aktuell mit dem Aufbau eines Netzwerkes, keine Produktivumgebung aber vielleicht wird es eine.

Ich muss dazu sagen, ich komme nicht aus der IT aber habe große Interesse daran, allerdings ist das einige Jahrzehnte her, dass ich damit tiefe Berührungspunkte hatte.

Als kurze Info, weil sonst alle schreien werden - Dienstleister holen, es kostet kein Geld das ich mich damit "Monate" beschäftigen kann in meiner Freizeit, da meine Familie eine bereits funktionierende IT Struktur laufen hat. Es hat sich nur ergeben, dass wir aus einer Übernahme "Hardware" mitgekauft haben und meine Idee war, dass wir es ein wenig anders gestalten können da das Gebäude Privat und 2 Geschäfte enthält.

Zu meinem Thema:

Ich habe einen Server bekommen, eine Firewall und einige Switches. Des Weiteren eine VMWare 8 Lizenz. Damit wollte ich jetzt eine kleine Umgebung bauen und die Geschäfte und Privat separieren.

Firewall: Fortigate 100F

Server: Dell PowerEdge 740

Switch: FS 3900

Switch: FS 5800

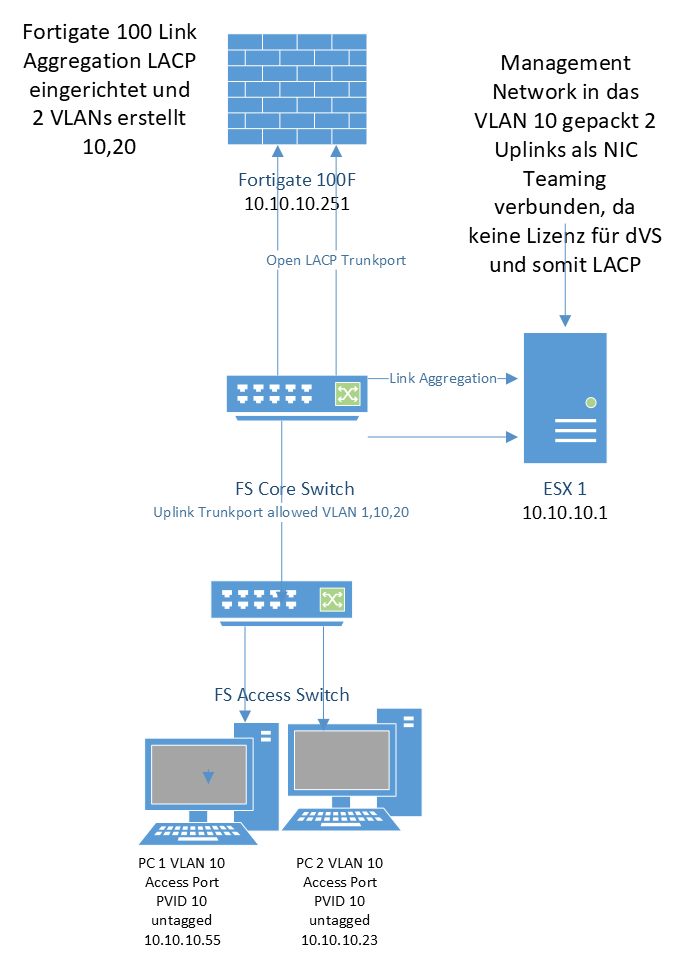

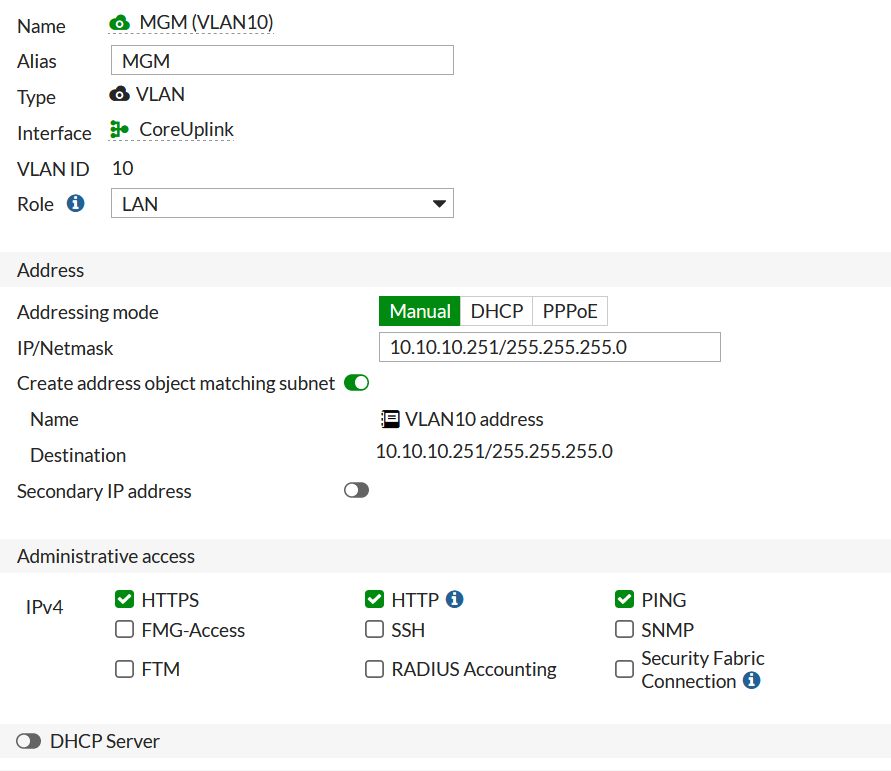

Firewall habe ich eingerichtet:

2 SFP+ Ports als LACP zusammengeführt.

VLAN 10,20 unter dem LACP als Interface erstellt.

IP: 10.10.10.251

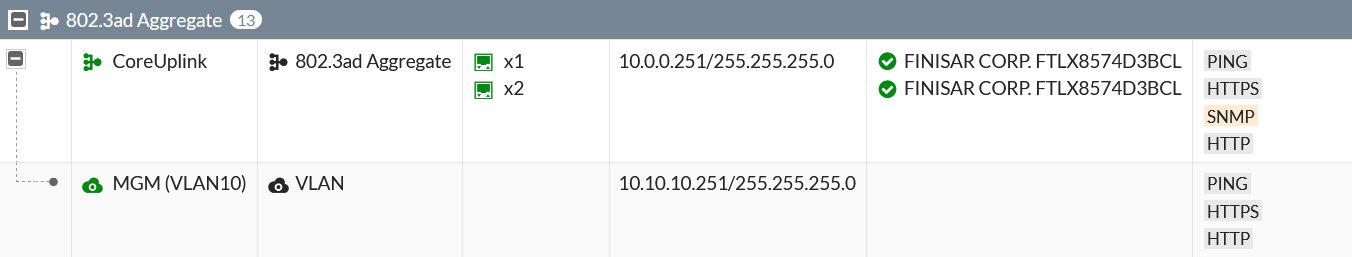

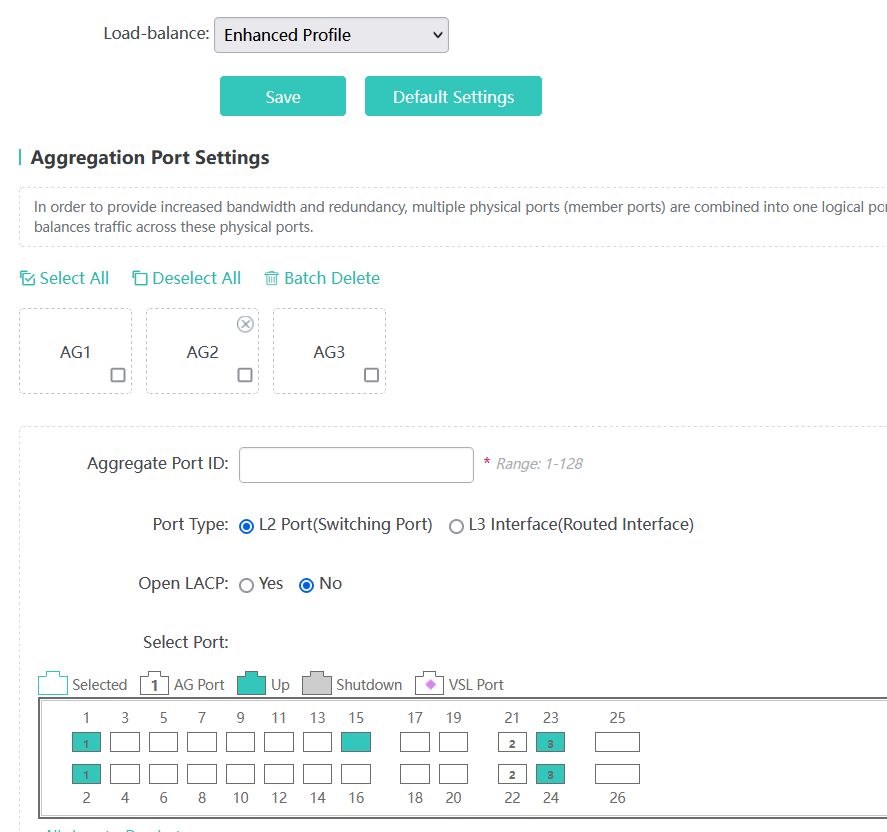

Verbunden ist das ganze auf den FS 5800, natürlich ebenfalls LACP Trunkport.

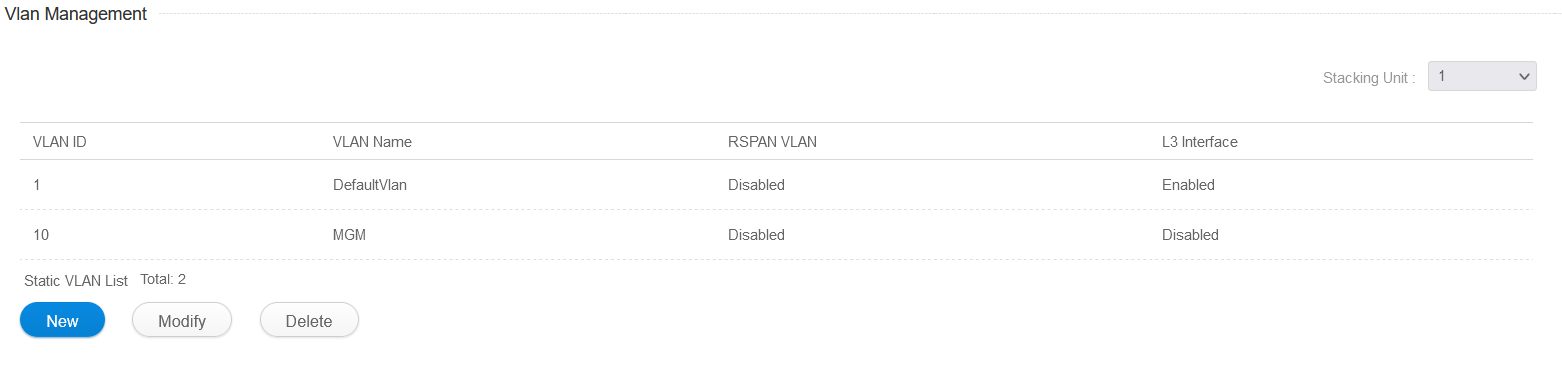

VLAN 1,10,20 sind ebenfalls auf dem Switch erstellt.

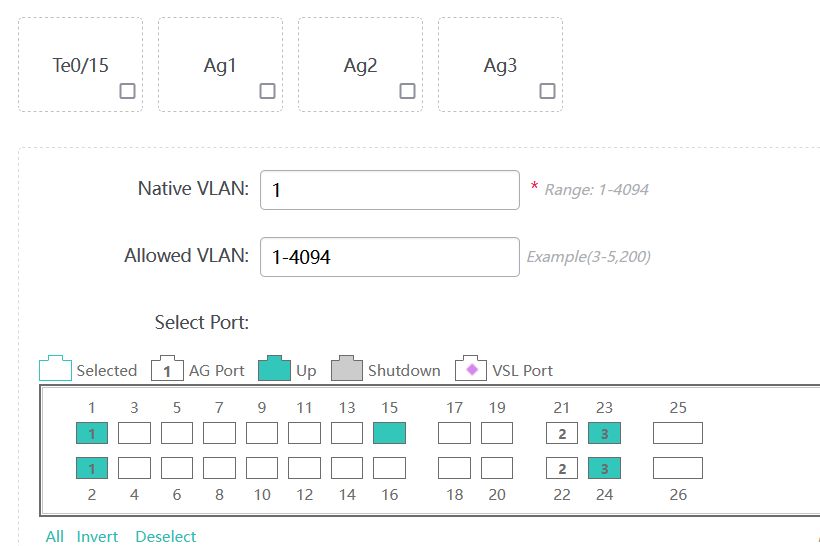

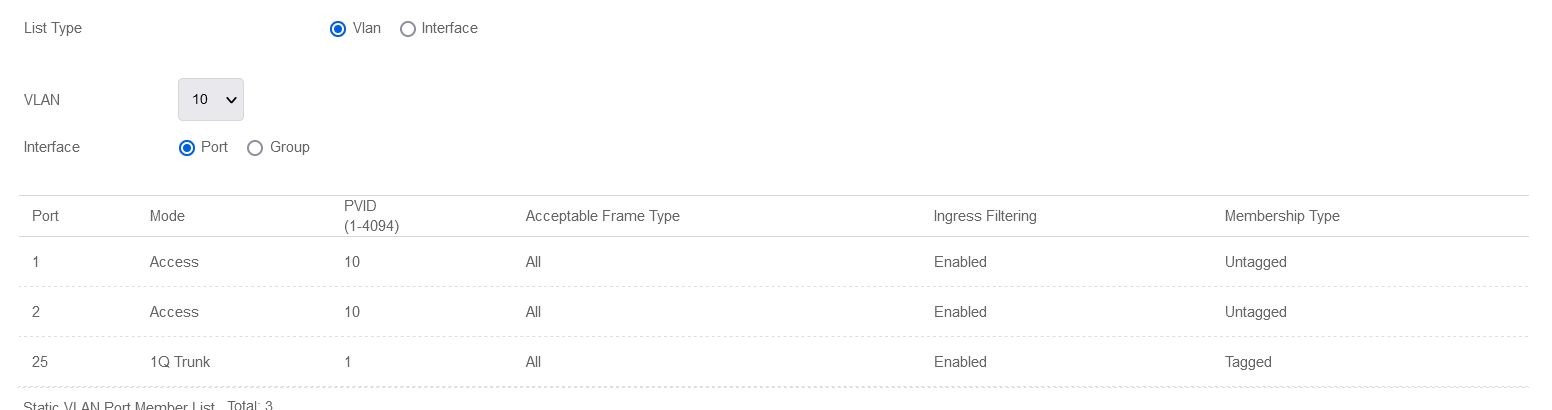

Von da aus geht es ebenfalls per SFP+ auf den FS 3900. Es endet wieder in einem Trunkport Port 25.

Port 1 und Port 2 sind Access Ports im VLAN10 mit der PVID 10 untagged.

An Port 1 und Port 2 hängt je ein Endgerät 10.10.10.23 und 10.10.10.53.

Der Server, auf dem ESXi betrieben wird, ist ebenfalls per Fiber via Link Aggression an den FS 5800 angebunden.

Da ich keine Lizenz für einen dVS habe, betreibe ich einfach NIC Teaming.

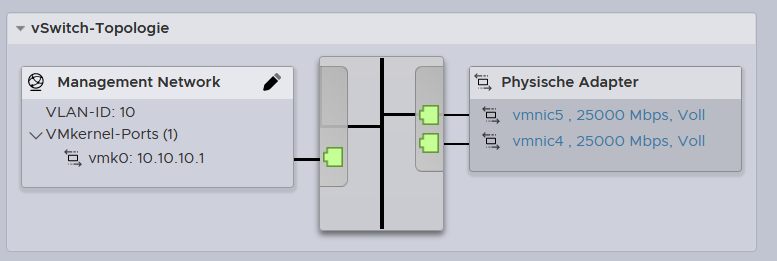

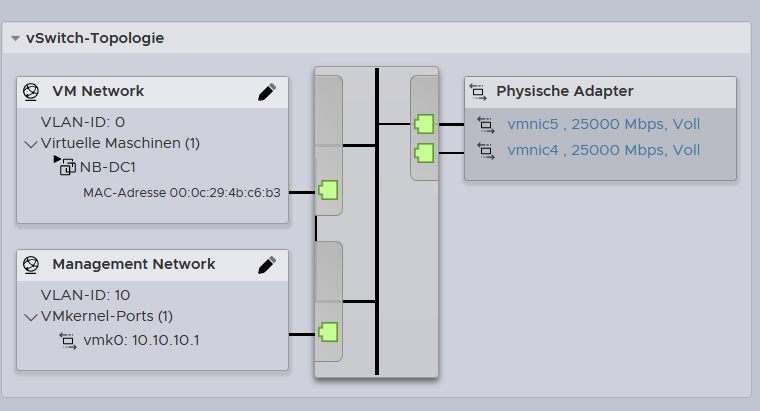

Konfiguration vom ESXi sieht wie folgt aus.

Nur das Management Networt ist eingerichtet, auf VLAN10 und mit den 2 Uplinks verbunden. IP ist 10.10.10.1 Gateway: 10.10.10.251.

Folgenden Fehler habe ich nun:

Ich kann von PC1, PC2 und das Gateway (Firewall) pingen, ebenfalls in beide Richtungen. Von PC2 auch.

Des Weiteren kann ich von PC1 und PC2 die Weboberfläche von dem ESXi aufrufen.

Ich kann aber nicht die Remote Konsole VMRC benutzen, da sie keine Verbindung zum Guest herstellen kann. Ebenso kann ich den ESXi Server nicht pingen. Es sieht aus als wenn die Verbindungen geblockt werden.

Vom ESXi Server kann ich nur das Gateway pingen. PC1 und PC2 sind nicht erreichbar.

Ich habe zuerst gedacht das die Firewall die Verbindung blockt, was der Grund war warum ich PC2 angeschlossen habe, aber dort funktioniert die Kommunikation untereinander. Leider bin ich etwas ratlos, vielleicht habt ihr eine Idee.

Hier noch einige Bilder:

Umgebung:

Fortigate:

FS 5800:

FS 3900:

ESXi:

Ich danke Euch .

.

ich beschäftige mich aktuell mit dem Aufbau eines Netzwerkes, keine Produktivumgebung aber vielleicht wird es eine.

Ich muss dazu sagen, ich komme nicht aus der IT aber habe große Interesse daran, allerdings ist das einige Jahrzehnte her, dass ich damit tiefe Berührungspunkte hatte.

Als kurze Info, weil sonst alle schreien werden - Dienstleister holen, es kostet kein Geld das ich mich damit "Monate" beschäftigen kann in meiner Freizeit, da meine Familie eine bereits funktionierende IT Struktur laufen hat. Es hat sich nur ergeben, dass wir aus einer Übernahme "Hardware" mitgekauft haben und meine Idee war, dass wir es ein wenig anders gestalten können da das Gebäude Privat und 2 Geschäfte enthält.

Zu meinem Thema:

Ich habe einen Server bekommen, eine Firewall und einige Switches. Des Weiteren eine VMWare 8 Lizenz. Damit wollte ich jetzt eine kleine Umgebung bauen und die Geschäfte und Privat separieren.

Firewall: Fortigate 100F

Server: Dell PowerEdge 740

Switch: FS 3900

Switch: FS 5800

Firewall habe ich eingerichtet:

2 SFP+ Ports als LACP zusammengeführt.

VLAN 10,20 unter dem LACP als Interface erstellt.

IP: 10.10.10.251

Verbunden ist das ganze auf den FS 5800, natürlich ebenfalls LACP Trunkport.

VLAN 1,10,20 sind ebenfalls auf dem Switch erstellt.

Von da aus geht es ebenfalls per SFP+ auf den FS 3900. Es endet wieder in einem Trunkport Port 25.

Port 1 und Port 2 sind Access Ports im VLAN10 mit der PVID 10 untagged.

An Port 1 und Port 2 hängt je ein Endgerät 10.10.10.23 und 10.10.10.53.

Der Server, auf dem ESXi betrieben wird, ist ebenfalls per Fiber via Link Aggression an den FS 5800 angebunden.

Da ich keine Lizenz für einen dVS habe, betreibe ich einfach NIC Teaming.

Konfiguration vom ESXi sieht wie folgt aus.

Nur das Management Networt ist eingerichtet, auf VLAN10 und mit den 2 Uplinks verbunden. IP ist 10.10.10.1 Gateway: 10.10.10.251.

Folgenden Fehler habe ich nun:

Ich kann von PC1, PC2 und das Gateway (Firewall) pingen, ebenfalls in beide Richtungen. Von PC2 auch.

Des Weiteren kann ich von PC1 und PC2 die Weboberfläche von dem ESXi aufrufen.

Ich kann aber nicht die Remote Konsole VMRC benutzen, da sie keine Verbindung zum Guest herstellen kann. Ebenso kann ich den ESXi Server nicht pingen. Es sieht aus als wenn die Verbindungen geblockt werden.

Vom ESXi Server kann ich nur das Gateway pingen. PC1 und PC2 sind nicht erreichbar.

Ich habe zuerst gedacht das die Firewall die Verbindung blockt, was der Grund war warum ich PC2 angeschlossen habe, aber dort funktioniert die Kommunikation untereinander. Leider bin ich etwas ratlos, vielleicht habt ihr eine Idee.

Hier noch einige Bilder:

Umgebung:

Fortigate:

FS 5800:

FS 3900:

ESXi:

Ich danke Euch

Please also mark the comments that contributed to the solution of the article

Content-Key: 8180414113

Url: https://administrator.de/contentid/8180414113

Printed on: April 29, 2024 at 07:04 o'clock

8 Comments

Latest comment

Vielleicht hilft das etwas zum Verständnis:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Wenn du tagged Traffic innerhalb des vSwitches durchreichen willst geht das nur über das reservierte ESXi VLAN 4095

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Wenn du tagged Traffic innerhalb des vSwitches durchreichen willst geht das nur über das reservierte ESXi VLAN 4095

Hast du die Ports für RMC freigeschaltet? Das sieht da nicht nach aus

https://docs.vmware.com/de/VMware-vSphere/7.0/com.vmware.vsphere.securit ...

https://docs.vmware.com/de/VMware-vSphere/7.0/com.vmware.vsphere.securit ...

Aktuell geht es mir nur darum das Management Network im Vlan10 zu betreiben.

Das ist ja kein Problem. Das Management liegt ja normalerweise untagged an an der Hypervisor NIC. Wenn du an dem Switch, an dem dieser NIC Port jetzt angeschlossen ist, die PVID VLAN (native VLAN) jetzt auf die ID 10 setzt, hast du doch genau das was du willst.Thema Teaming. Normal macht ESXi ein eigenes Teaming und verteilt die VMs über einen Mac Adress Filter. Hier darfst (und solltest) du keinerlei LACP LAG auf dem Switch definieren! Es reicht wenn du die ESXi NICs einfach auf den Switch ohne LAG Konfig aufsteckst. ESXi hat, wie bereits gesagt, eine eigene Loop Prevention durch Mac Filtering.