Exchange Server 2016 Zertifikats Probleme Mails werden abgelehnt

Moin Moin zusammen!

Auf https://de.ssl-tools.net/mailservers habe ich einen Mailserver getestet, da E-Mails die an z.B. freenet.de und gmx.de gesendet werden nicht zugestellt werden. Die Mails werden abgelehnt.

Auf der Seite oben erhalte ich folgende Ergebnisse:

Zertifikate Probleme erkannt.

Protokoll sicher

Hostname / IP-Adresse i. O.

Priorität i. O.

STARTTLS i.O

Zertifikate Hier wird der Lokale Servername angezeigt n.i.O.

Auf dem Server sind folgende Zertifikate installiert:

1. Ein gekauftes, welches IMAP, POP,IIS und SMTP mit den Alternative Antragstellernamen: mail.domäne.com, autodiscover.domäne.com und Domäne.com enthält.

2. Das Microsoft Exchange Server Auth Certificate ohne Zuweisung

3. Microsoft Exchange mit den Alternative Antragstellernamen: Servername, servername.domäne.local Diese ist auch dem IIS zugewiesen

4. WMSVC-SHA2 ohne Zuweisung

Auf der Test-Seite oben, werden mir unter Zertifikate immer die Alternative Antragstellernamen des Microsoft Exchange Zertifikates angezeigt und nicht die des gekauften Zertifikates. Das scheint das Problem zu sein. Der Server hat im Sendeconnector in der Bereichsdefinition unter FQDN: die mail.domäne.com eingetragen. Ruft man die mail.Domäne.com im Browser auf gibt es keine Probleme und der OWA ist mit dem gekauften Zertifikat erreichbar.

Die Fehlermeldung der zurückgewiesenen E-Mail lautet:

Ihre Nachricht konnte nicht zugestellt werden, und es wurde kein gültiger, erweiterter Statuscode vom Remote-E-Mail-System ausgestellt, um die genaue Ursache zu ermitteln. Status: "550 X-Host-Lookup-Failed: Reverse DNS lookup failed for xxx.xxx.xxx.xxx (failed)".

X-Host-Lookup-Failed: Reverse DNS lookup failed for xxx.xxx.xxx.xxx (failed)

Hat jemand eine Idee?

Ach so es handelt sich hier, wie in der Überschrift zu erkennen, um einen Exchange Server 2016 mit allen Updates.

Gruß HeinrichM

Auf https://de.ssl-tools.net/mailservers habe ich einen Mailserver getestet, da E-Mails die an z.B. freenet.de und gmx.de gesendet werden nicht zugestellt werden. Die Mails werden abgelehnt.

Auf der Seite oben erhalte ich folgende Ergebnisse:

Zertifikate Probleme erkannt.

Protokoll sicher

Hostname / IP-Adresse i. O.

Priorität i. O.

STARTTLS i.O

Zertifikate Hier wird der Lokale Servername angezeigt n.i.O.

Auf dem Server sind folgende Zertifikate installiert:

1. Ein gekauftes, welches IMAP, POP,IIS und SMTP mit den Alternative Antragstellernamen: mail.domäne.com, autodiscover.domäne.com und Domäne.com enthält.

2. Das Microsoft Exchange Server Auth Certificate ohne Zuweisung

3. Microsoft Exchange mit den Alternative Antragstellernamen: Servername, servername.domäne.local Diese ist auch dem IIS zugewiesen

4. WMSVC-SHA2 ohne Zuweisung

Auf der Test-Seite oben, werden mir unter Zertifikate immer die Alternative Antragstellernamen des Microsoft Exchange Zertifikates angezeigt und nicht die des gekauften Zertifikates. Das scheint das Problem zu sein. Der Server hat im Sendeconnector in der Bereichsdefinition unter FQDN: die mail.domäne.com eingetragen. Ruft man die mail.Domäne.com im Browser auf gibt es keine Probleme und der OWA ist mit dem gekauften Zertifikat erreichbar.

Die Fehlermeldung der zurückgewiesenen E-Mail lautet:

Ihre Nachricht konnte nicht zugestellt werden, und es wurde kein gültiger, erweiterter Statuscode vom Remote-E-Mail-System ausgestellt, um die genaue Ursache zu ermitteln. Status: "550 X-Host-Lookup-Failed: Reverse DNS lookup failed for xxx.xxx.xxx.xxx (failed)".

X-Host-Lookup-Failed: Reverse DNS lookup failed for xxx.xxx.xxx.xxx (failed)

Hat jemand eine Idee?

Ach so es handelt sich hier, wie in der Überschrift zu erkennen, um einen Exchange Server 2016 mit allen Updates.

Gruß HeinrichM

Please also mark the comments that contributed to the solution of the article

Content-Key: 386359

Url: https://administrator.de/contentid/386359

Printed on: April 24, 2024 at 18:04 o'clock

20 Comments

Latest comment

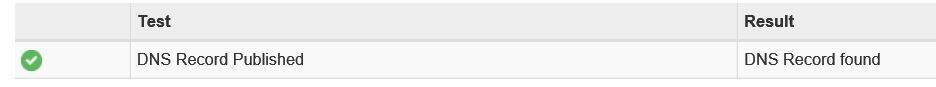

Reverse DNS lookup failed

Sagt die Fehlermeldung doch schon. Bei eurem Internet-Provider oder dem der eure feste IP verwaltet den Reverse (Pointer)-Record aktualisieren lassen der auf den FQDN des Mailservers zeigt, denn den prüft so gut wie jeder Mailserver heutzutage und wenn der eben nicht stimmt werden Mails von den Empfangsservern aus gutem Grund abgelehnt!

und zum Thema Zertifikat:

https://docs.microsoft.com/de-de/exchange/architecture/client-access/ass ...

du musst dieses auch dem SMTP-Dienst zuweisen

https://docs.microsoft.com/de-de/exchange/architecture/client-access/ass ...

du musst dieses auch dem SMTP-Dienst zuweisen

Hallo,

die Fehlermeldung "Reverse DNS lookup failed" hat nichts mit Zertifikaten zu tun.

Mach mal bitte Deine Hausaufgaben...

Dein Server baut eine Verbindung zu einem fremden Mail-Server auf.

Dort meldet er sich mit seinem Hostnamen an. Zum Beispiel mail.firma.de.

Diesen Namen siehst Du auch wenn Du Dich per Telnet auf Port 25 verbindest.

z.B. "220 remote.firma.de Microsoft ESMTP MAIL Service ready at Thu, 13 Sep 2018 11:00:48 +0200"

Dazu eine öffentliche IP z.B. "87.1.2.3".

Er übermittelt dabei auch sine öffentliche IP-Adresse.

Nun führt der fremde Server einen DNS-Lookup für die IP "87.1.2.3" aus und schaut ob es dem Hostnamen "remote.firma.de" entspricht.

Wenn nicht, ist es ein "Reverse DNS lookup failed".

Dafür benötigt man eine feste IP-Adressen.

Die rDNS-Einträge macht man im Webinterface des Providers oder gibt es dort in Auftrag.

Du kannst es nicht bei Dir konfigurieren.

Viele Grüße

Stefan

die Fehlermeldung "Reverse DNS lookup failed" hat nichts mit Zertifikaten zu tun.

Mach mal bitte Deine Hausaufgaben...

Dein Server baut eine Verbindung zu einem fremden Mail-Server auf.

Dort meldet er sich mit seinem Hostnamen an. Zum Beispiel mail.firma.de.

Diesen Namen siehst Du auch wenn Du Dich per Telnet auf Port 25 verbindest.

z.B. "220 remote.firma.de Microsoft ESMTP MAIL Service ready at Thu, 13 Sep 2018 11:00:48 +0200"

Dazu eine öffentliche IP z.B. "87.1.2.3".

Er übermittelt dabei auch sine öffentliche IP-Adresse.

Nun führt der fremde Server einen DNS-Lookup für die IP "87.1.2.3" aus und schaut ob es dem Hostnamen "remote.firma.de" entspricht.

Wenn nicht, ist es ein "Reverse DNS lookup failed".

Dafür benötigt man eine feste IP-Adressen.

Die rDNS-Einträge macht man im Webinterface des Providers oder gibt es dort in Auftrag.

Du kannst es nicht bei Dir konfigurieren.

Viele Grüße

Stefan

Moin...

jo, dein reverse mapping ist dein problem!

trage in deiner DNS verwaltung beim provider, deine feste ip mit dem hostnamen ein, bei der Telekom

im kundencenter (oder jeglicher anderer provider) gibbet den pukt feste IP adresse und reverse mapping, da trägst du auch den hostnamen ein.... und morgen ist alles gut!

kümmere dich darum, und alles wird gut!

bis das geklärt ist, kannst du evtl. über einen smart host versenden, also bei deinem provider!

Frank

Remote-E-Mail-System ausgestellt, um die genaue Ursache zu ermitteln. Status: "550 X-Host-Lookup-Failed: Reverse DNS lookup failed for xxx.xxx.xxx.xxx (failed)".

X-Host-Lookup-Failed: Reverse DNS lookup failed for xxx.xxx.xxx.xxx (failed)

X-Host-Lookup-Failed: Reverse DNS lookup failed for xxx.xxx.xxx.xxx (failed)

jo, dein reverse mapping ist dein problem!

trage in deiner DNS verwaltung beim provider, deine feste ip mit dem hostnamen ein, bei der Telekom

im kundencenter (oder jeglicher anderer provider) gibbet den pukt feste IP adresse und reverse mapping, da trägst du auch den hostnamen ein.... und morgen ist alles gut!

kümmere dich darum, und alles wird gut!

bis das geklärt ist, kannst du evtl. über einen smart host versenden, also bei deinem provider!

Frank

Die haben damit nichts zu tun.

Es ist immer wieder erstaunlich ... .

.

https://www.msxfaq.de/internet/reversedns.htm

https://de.wikipedia.org/wiki/PTR_Resource_Record

Bei welcher Domäne (Haupt oder mail.) muss jetzt das reverse mapping eingetragen werden und wie?

Nicht bei 1und1 sondern bei deinem Anschluss-Provider welcher dir deine feste IP bereitstellt musst du dies beantragen. Denn dem ist die IP-Adresse zugeordnet und nur der oder ein dem Provider angeschlossener Befugter kann den Pointer-Record ändern.<IP> -> mail.domain.tldEs ist immer wieder erstaunlich ...

https://www.msxfaq.de/internet/reversedns.htm

https://de.wikipedia.org/wiki/PTR_Resource_Record

Jip, aber unter firma.de nicht unter www.firma.de

. Du setzt nur den MX Record für die Hauptdomain firma.de auf mail.firma.de. Denn der andere Mailserver schnappt sich ja bei der Zustellung einer Mail die Domain-Endung aus der E-Mail-Adresse (also @firma.de) und schaut damit ins DNS nach dem MX.

. Du setzt nur den MX Record für die Hauptdomain firma.de auf mail.firma.de. Denn der andere Mailserver schnappt sich ja bei der Zustellung einer Mail die Domain-Endung aus der E-Mail-Adresse (also @firma.de) und schaut damit ins DNS nach dem MX.

Bei der www.firma.de setze ich einen A und MX Record auf die mail.firma.de

Nein, du willst doch nicht die Webseite auf den Mailserver leiten Bei der mail.firma.de setzt ich einen A Record auf die Feste-IP-Adresse meines Anschlusses z.B. Telekom.

JipBei der Telekom setzte ich dann den Reverse DNS auf www.firma.de

Nein, auf mail.firma.de

Moin...

wenn du alles richtig gemacht hast, ist Problem 1 erledigt... dein Reverse Mapping!

Bitte prüfe das mit MX Toolbox. wenn das erledigt ist, kümmern wir uns um problem 2, dein Zertifikat!

Wie eingangs erwähnt, habe ich ja zwei Zertifikate die auf den IIS zeigen.

finger wech vom IIS....

1. Ein gekauftes, welches die Dienste: IMAP, POP,IIS und SMTP mit den Alternative Antragstellernamen: mail.domäne.com, autodiscover.domäne.com und Domäne.com enthält.

ein Zertifikat enthält keine Dienste... sind die hostnamen den Richtig?

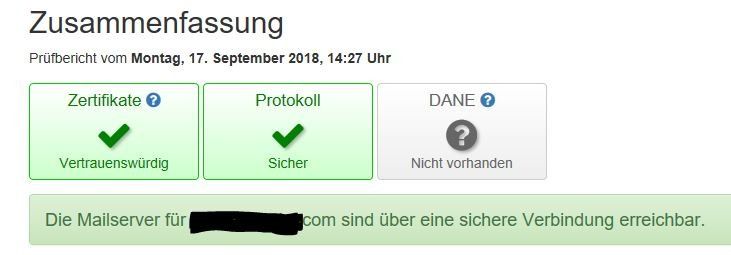

Wie sieht das Ergebnis bei Euch aus wenn Ihr den SSL-Check macht? Zwei grüne Häkchen? Hat noch jemand eine Idee?

ja... ich hoffe du hast das Zertifikat für den Exchange richtig eingerichtet, am besten im Exchange Admin Center! dort werden auch alle Dienste dem Zertifikat zugewiesen!

ist ein Exchange richtig eingerichtet?

lass mal bitte das PowerShell script von @colinardo laufen. und richte alles ordentlich ein!

Powershell: Konfigurieren der internen und externen URLs von Exchange Server 2013, 2016

den link zum Orginal Beitrag auf Administrator.de reiche ich gleich nach!

und wie immer, vorher eine Datensicherung erstellen!

hier Lese das mal, mit du verstehst worum es geht!

Gruß HeinrichM

Frank

Zitat von @HeinrichM:

Moin Moin zusammen. So langsam verstehe auch ich und danke schon mal an dieser Stelle für die sehr guten Beiträge.

Gern...Moin Moin zusammen. So langsam verstehe auch ich und danke schon mal an dieser Stelle für die sehr guten Beiträge.

Jetzt habe ich alles so umgesetzt und auch beim DSL Provider sind die Einträge gesetzt. Leider ist das Ergebnis immer noch das selbe. Auf https://de.ssl-tools.net/mailservers

du hast das problem also doch noch nicht richtig vertsanden... du hast / hattest 2 probleme..wenn du alles richtig gemacht hast, ist Problem 1 erledigt... dein Reverse Mapping!

Bitte prüfe das mit MX Toolbox. wenn das erledigt ist, kümmern wir uns um problem 2, dein Zertifikat!

Es wird immer noch das falsch Zertifikat auf dem Server abgefragt. Hier das Ergebnis:

Server

eingehende Mails

Diese Server nehmen E-Mails für @firma.de-adressen entgegen.

Hostname / IP-Adresse mail.firma.de xxx.xxx.xxx.xxx

Priorität 10

STARTTLS unterstützt

Zertifikate SERVERNAME

Zertifikatskette

SERVERNAME (Zertifikat ist selbst signiert.)

1803 Tagen verbleibend 2048 bit sha1WithRSAEncryption

Hostname Mismatch Unknown Authority

Subjekt

Common Name (CN) SERVERNAME

Alternative Namen SERVERNAME

SERVERNAME.INTERNE DOMÄNE.local

Kann es nicht doch so ein, dass das Problem mit der IIS Zuweisung der Zertifikate zu tun hat?

so... lass doch bitte die finger vom IISServer

eingehende Mails

Diese Server nehmen E-Mails für @firma.de-adressen entgegen.

Hostname / IP-Adresse mail.firma.de xxx.xxx.xxx.xxx

Priorität 10

STARTTLS unterstützt

Zertifikate SERVERNAME

Zertifikatskette

SERVERNAME (Zertifikat ist selbst signiert.)

1803 Tagen verbleibend 2048 bit sha1WithRSAEncryption

Hostname Mismatch Unknown Authority

Subjekt

Common Name (CN) SERVERNAME

Alternative Namen SERVERNAME

SERVERNAME.INTERNE DOMÄNE.local

Kann es nicht doch so ein, dass das Problem mit der IIS Zuweisung der Zertifikate zu tun hat?

Wie eingangs erwähnt, habe ich ja zwei Zertifikate die auf den IIS zeigen.

1. Ein gekauftes, welches die Dienste: IMAP, POP,IIS und SMTP mit den Alternative Antragstellernamen: mail.domäne.com, autodiscover.domäne.com und Domäne.com enthält.

3. Microsoft Exchange mit den Alternative Antragstellernamen: Servername, servername.domäne.local Diese ist auch dem IIS zugewiesen.

finger wech vom IISWie sieht das Ergebnis bei Euch aus wenn Ihr den SSL-Check macht? Zwei grüne Häkchen? Hat noch jemand eine Idee?

ist ein Exchange richtig eingerichtet?

lass mal bitte das PowerShell script von @colinardo laufen. und richte alles ordentlich ein!

Powershell: Konfigurieren der internen und externen URLs von Exchange Server 2013, 2016

den link zum Orginal Beitrag auf Administrator.de reiche ich gleich nach!

und wie immer, vorher eine Datensicherung erstellen!

hier Lese das mal, mit du verstehst worum es geht!

Gruß HeinrichM

Und fährst damit den Zug erst mal schön gegen die Wand wenn ein EX dazu kommt  .

.

Don’t modify the FQDN value on the default Receive connector Default that’s automatically created on Mailbox servers. If you have multiple Mailbox servers in your Exchange organization and you change the FQDN value on the Default Receive connector, internal mail flow between Mailbox servers fails.Zitat von @HeinrichM:

Hallo nochmals,

Es gab zwei Probleme.

1. Wurden Mails bei Freenet.de, Google.de usw. abgelehnt, da beim DSL Anbieter der Reverse DNS nicht eingetragen war. Diese muss auf mail.firma.com zeigen.

das haben wir dir die ganze zeit geschrieben.. das war problem 1, was du als erstes lösen solltest!''Hallo nochmals,

Es gab zwei Probleme.

1. Wurden Mails bei Freenet.de, Google.de usw. abgelehnt, da beim DSL Anbieter der Reverse DNS nicht eingetragen war. Diese muss auf mail.firma.com zeigen.

Gruß HeinrichM