IPsec: beide VPN Router hinter einer Fritzbox

Hallo Zusammen,

ich möchte mehrere Standorte miteinander vernetzen.

Hintergrund ist folgender:

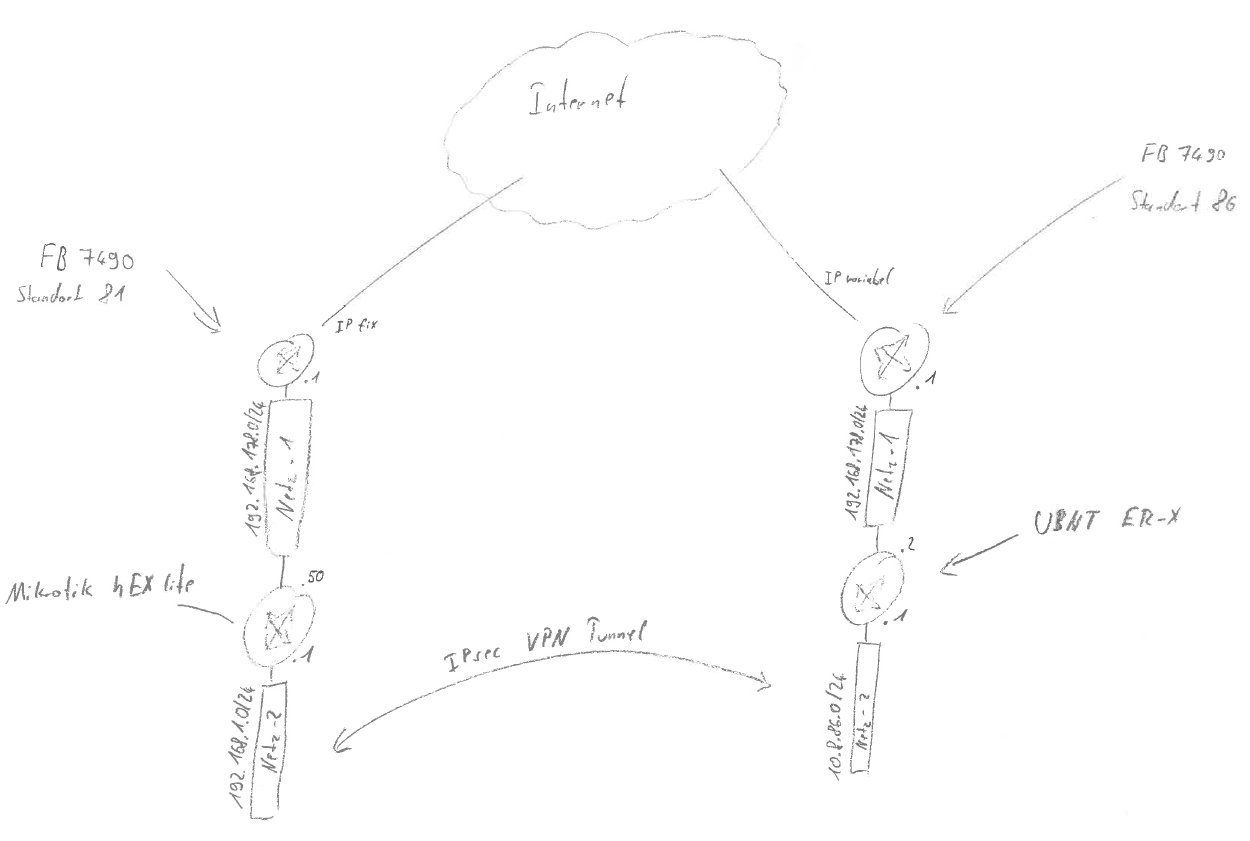

Es geht jeweils um Gerätehäuser der freiwilligen Feuerwehr. An jedem Standort wird ein Rechner mit Monitor installiert um einsatzrelevante Daten anzuzeigen. Der Monitor erhält die Informationen von einem Server welcher aktuell am Standort 81 (siehe Skizze). Es gibt insgesamt 6 Gerätehäuser (81-86), ich habe jedoch nur 81 und 86 aufgezeichnet da dies dem aktuellen Test entspricht.

Jedes Gerätehaus ist mit einer Fritzbox 7490 ausgestattet bei der Portweiterleitungen und auch "exposed Host" eingeschaltet werden können. Jegliche VPN Dienste der Fritzbox sind deaktiviert. Das Netz ist bei allen 192.168.178.0/24. Dies soll vorerst nicht zu ändern sein da dies an jedem Standort Aufwand bedeutet.

Jetzt sind wir auch schon bei dem Hintergrund warum ein zweites Netz bereitgestellt werden soll: Natürlich hat sich jede Mannschaft an Ihrem Standort bereits eine gewisse IT-Infrastruktur (sei es Büro, Drucker, (Gast-)WLAN, etc) eingerichtet. Von dieser soll es nicht möglich sein in das 2.te Netzwerk (ich nenne es mal das Feuerwehrnetzwerk) Zugriff zu haben.

Die Idee war das wir einen Router dahinter setzen welcher sich um die Verbindung kümmert. Die aktuellen Geräte (Mikrotik hEX lite sowie Ubiquiti ER-X wie in der Skizze zu sehen) waren vorhanden und sollten auch kompatibel sein so wie ich es in diversen Beiträgen/Videos bereits gesehen habe.

Aktuell werden die Ports 500,4500 (jeweils UDP) an den Router weitergeleitet und ESP auf den Host freigeschaltet. Auch mit der exposed Host Einstellung habe ich es versucht.

Leider ohne Erfolg.

Bevor ich nun die Config und die Fehlermeldungen poste möchte ich zuerst mal wissen ob die "Struktur" dies überhaupt zulässt.

Ich hoffe ihr könnt mir weiterhelfen. Bei Bedarf poste ich dann die Config/Fehlermeldung.

Vielen Dank im Voraus!

P.S. mit welchem Programm werden eigentlich die schicken Netzwerkdiagramme welche man hier ständig sieht erstellt? Gibt es da eventuell auch ein Programm für Mac?

ich möchte mehrere Standorte miteinander vernetzen.

Hintergrund ist folgender:

Es geht jeweils um Gerätehäuser der freiwilligen Feuerwehr. An jedem Standort wird ein Rechner mit Monitor installiert um einsatzrelevante Daten anzuzeigen. Der Monitor erhält die Informationen von einem Server welcher aktuell am Standort 81 (siehe Skizze). Es gibt insgesamt 6 Gerätehäuser (81-86), ich habe jedoch nur 81 und 86 aufgezeichnet da dies dem aktuellen Test entspricht.

Jedes Gerätehaus ist mit einer Fritzbox 7490 ausgestattet bei der Portweiterleitungen und auch "exposed Host" eingeschaltet werden können. Jegliche VPN Dienste der Fritzbox sind deaktiviert. Das Netz ist bei allen 192.168.178.0/24. Dies soll vorerst nicht zu ändern sein da dies an jedem Standort Aufwand bedeutet.

Jetzt sind wir auch schon bei dem Hintergrund warum ein zweites Netz bereitgestellt werden soll: Natürlich hat sich jede Mannschaft an Ihrem Standort bereits eine gewisse IT-Infrastruktur (sei es Büro, Drucker, (Gast-)WLAN, etc) eingerichtet. Von dieser soll es nicht möglich sein in das 2.te Netzwerk (ich nenne es mal das Feuerwehrnetzwerk) Zugriff zu haben.

Die Idee war das wir einen Router dahinter setzen welcher sich um die Verbindung kümmert. Die aktuellen Geräte (Mikrotik hEX lite sowie Ubiquiti ER-X wie in der Skizze zu sehen) waren vorhanden und sollten auch kompatibel sein so wie ich es in diversen Beiträgen/Videos bereits gesehen habe.

Aktuell werden die Ports 500,4500 (jeweils UDP) an den Router weitergeleitet und ESP auf den Host freigeschaltet. Auch mit der exposed Host Einstellung habe ich es versucht.

Leider ohne Erfolg.

Bevor ich nun die Config und die Fehlermeldungen poste möchte ich zuerst mal wissen ob die "Struktur" dies überhaupt zulässt.

Ich hoffe ihr könnt mir weiterhelfen. Bei Bedarf poste ich dann die Config/Fehlermeldung.

Vielen Dank im Voraus!

P.S. mit welchem Programm werden eigentlich die schicken Netzwerkdiagramme welche man hier ständig sieht erstellt? Gibt es da eventuell auch ein Programm für Mac?

Please also mark the comments that contributed to the solution of the article

Content-Key: 387689

Url: https://administrator.de/contentid/387689

Printed on: April 20, 2024 at 05:04 o'clock

9 Comments

Latest comment

Zitat von @UnbekannterNR1:

Kann man Prinzipiell so machen, leider hast du vergessen zu erwähnen was du denn für Geräte hinter den Fritzboxen einsetzt,

Kann man Prinzipiell so machen, leider hast du vergessen zu erwähnen was du denn für Geräte hinter den Fritzboxen einsetzt,

In der zeichnugn stehen Mikrotik hex und UBNT ER-X.

Aber es wäre trotzdem schön, wenn man das aus dem Text direkt herauslesen könnte und auch die Fehlermeldungen da ständen.

Aber prinzipiell würde ich bei deiesn Anforderungen statt den Fritzboxen LANComs , Bintecs oder Ciscos reinstellen und das IP-Sec und die getrennten Netze damit machen statt Routerkaskaden zu benutzen.

lks

PS: Bekommst Du denn eine IPSEC-Verbindung zwischen den Geräten hin, wenn Du sie direkt "nebeneinander" stelltst, d.h. ins selbe LAN oder zumidnest über einen Router ohne NAT direkt miteinander verbunden?

und GRE auf den Host freigeschaltet.

Das ist natürlich Blödsinn bei reinem IPSec ! Für IPSec benötigt man neben 4500 und 500 UDP zwingend das ESP Protokoll NR. 50 das auf den nachgeschalteten Router weitergeleitet wird!! Das ist kein Port sondern ein Protokoll. Ohne das kann das also nicht funktionieren!Außerdem fehlt hier natürlich die komplette IPSec config beider Devices, ohne die kann man nur Sandkörner zählen gehen.

Gruß speedlink

Die generelle Frage die sich stellt ist ja warum der TO nicht die VPN Funktion der FB nutzt wenn er schon FBs überall einsetzt ?!

Wäre ja das logischste und einfachste....?!

Aber natürlich geht es auch mit dedizierten Mikrotiks hinter den FBs. Hat dann natürlich den Vorteil das er von den davor liegenden FBs unabhängig ist und diese nicht anfassen muss...oder wenigstens nur per Port Forwarding.

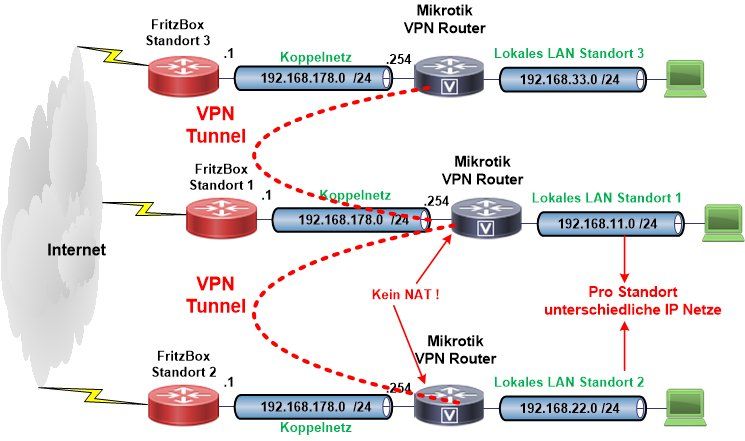

Das Prinzip ist dann die Router Kaskade für IPsec die hier detailiert beschrieben ist:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Statt der Firewall denkt man sich hier den MT.

Wichtig hier:

Der MT sollte NICHT mit seiner Default Konfig betrieben werden, also KEIN NAT am Port eth1 !

Nach einem Factory Reset des Roiuters sollte man also die Frage nach der Default Konfig im GUI immer verneinen !

Dann richtet man ein Koppelnetz ein zur FB und konfiguriert das IPsec VPN auf den MTs. Fertig !

Die detailierten ToDos sind:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wäre ja das logischste und einfachste....?!

Aber natürlich geht es auch mit dedizierten Mikrotiks hinter den FBs. Hat dann natürlich den Vorteil das er von den davor liegenden FBs unabhängig ist und diese nicht anfassen muss...oder wenigstens nur per Port Forwarding.

Das Prinzip ist dann die Router Kaskade für IPsec die hier detailiert beschrieben ist:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Statt der Firewall denkt man sich hier den MT.

Wichtig hier:

Der MT sollte NICHT mit seiner Default Konfig betrieben werden, also KEIN NAT am Port eth1 !

Nach einem Factory Reset des Roiuters sollte man also die Frage nach der Default Konfig im GUI immer verneinen !

Dann richtet man ein Koppelnetz ein zur FB und konfiguriert das IPsec VPN auf den MTs. Fertig !

Die detailierten ToDos sind:

- Factory Reset der MTs ohne Default Konfig und Aktualisieren des Router OS auf die aktuellste Version

- Anschluss eth1 an die FritzBox LAN Ports

- Koppelnetz definieren zw. FB und MT. Der MT sollte hier eine statische IP Adresse an eth1 bekommen damit es nachher mit dem Port Forwarding an der FB keine Probleme gibt !

- Statische Default Route 0.0.0.0/0 auf dem MT auf die LAN IP der FB einstellen.

- Statische Route auf der FB auf das LAN IP Netz **hinter* dem MT einstellen.

- ACHTUNG: Die IP Netze der lokalen LANs müssen zwingend alle unterschiedlich sein. Siehe dazu auch hier

- DHCP Server auf dem MT für das lokale LAN einrichten

- Internet Connectivity aus dem lokalen LAN checken

- IPsec Tunnel auf dem MT zu den anderen Lokationen einrichten

- Fertisch

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Welches Programm nutzt du dafür?

Mac mit OmnigraffleLinux mit Dia

Winblows mit Visio

Ich nehme immer die Cisco Topologie Symbole dafür in allen Prgs:

https://www.cisco.com/c/en/us/about/brand-center/network-topology-icons. ...

Was die MTs anbetrifft:

Du solltest NAT und damit die Default Konfig immer ausschalten wenn irgend möglich, denn das bereitet dir nur Probleme.

Erstmal ist dann das davorliegende Netz mit dem dahinter dann verbunden, denn ohne Default Konfig ist der MT ein transpartenter Router der erstmal alles macht.

Du musst dann wenn dein VPN Konzept rennt den Port zum FB Netz mit einer Access Regel im MT dichtmachen das du dort dann nur noch UDP 500, UDP 4500 und ESP passieren lässt, sprich IPsec VPN.

Das solltest du aber immer erst hinterher machen damit du dir nicht unnötig Fallen stellst.

So sähe es beispielhaft aus für 3 Standorte:

Die IPsec VPN Konfigs der Mikrotiks findest du als Beispiel hier:

http://gregsowell.com/?download=5687

Ich werde berichten wie es weiter geht

Wir sind gespannt...