Mikrotik WLAN - Best practice?

Hallo zusammen,

ich habe diverse Mikrotik Geräte (RB951G-2HnD (6.38.1), RB951G-2HnD (6.38.5), 4x RBwAPG-5HacT2Hnd (6.38.1), CRS109-8G-1S-2HnD (6.35.4)) im Einsatz und habe es irgendwie nie richtig geschafft ein "funktionierendes" WLAN aufzusetzen.

Entweder ist es extrem langsam, iPhones wollen sich nicht verbinden, Verbindung reißt trotz voller Signalstärke ab etc...

Trotz identischer Einstellungen, funktioniert das WLAN vom CRS109 momentan tatsächlich am besten. Zumindest wenn man kein iPhone hat. iPads, Android, Windows und Mac funktionieren.

Nun gibt es ja im RouterOS unglaublich viele Einstellmöglichkeiten am WLAN.

Welche Einstellungen könnt ihr aus der Praxis empfehlen, damit das WLAN, zumindest theoretisch, genau so stabil und schnell ist wie bspw. bei einer Fritzbox, TP-Link oder Ubiquiti Accesspoints?

Ich weiß, dass je nach Umgebung/Frequenznutzung, Netzwerkinfrastruktur etc. verschiedene Voraussetzungen für einen reibungslosen Betrieb in einer SOHO Umgebung geschaffen werden müssen. Alle anderen Netzwerk-Möglichkeiten wie VLANs, Firewall, Routing etc. möchte ich an dieser Stelle bewusst außen vor lassen. Mir geht es bei dieser Frage primär darum, ein paar Tipps à la "Bei mir funktioniert es schon seit Jahren so..." zu erhalten.

Z. B.:

Vielen Dank schon einmal

ich habe diverse Mikrotik Geräte (RB951G-2HnD (6.38.1), RB951G-2HnD (6.38.5), 4x RBwAPG-5HacT2Hnd (6.38.1), CRS109-8G-1S-2HnD (6.35.4)) im Einsatz und habe es irgendwie nie richtig geschafft ein "funktionierendes" WLAN aufzusetzen.

Entweder ist es extrem langsam, iPhones wollen sich nicht verbinden, Verbindung reißt trotz voller Signalstärke ab etc...

Trotz identischer Einstellungen, funktioniert das WLAN vom CRS109 momentan tatsächlich am besten. Zumindest wenn man kein iPhone hat. iPads, Android, Windows und Mac funktionieren.

Nun gibt es ja im RouterOS unglaublich viele Einstellmöglichkeiten am WLAN.

Welche Einstellungen könnt ihr aus der Praxis empfehlen, damit das WLAN, zumindest theoretisch, genau so stabil und schnell ist wie bspw. bei einer Fritzbox, TP-Link oder Ubiquiti Accesspoints?

Ich weiß, dass je nach Umgebung/Frequenznutzung, Netzwerkinfrastruktur etc. verschiedene Voraussetzungen für einen reibungslosen Betrieb in einer SOHO Umgebung geschaffen werden müssen. Alle anderen Netzwerk-Möglichkeiten wie VLANs, Firewall, Routing etc. möchte ich an dieser Stelle bewusst außen vor lassen. Mir geht es bei dieser Frage primär darum, ein paar Tipps à la "Bei mir funktioniert es schon seit Jahren so..." zu erhalten.

Z. B.:

- Man darf keine Umlaute oder Sonderzeichen in die SSID einbauen

- Die "Kopieren"-Taste in den Wireless-Interface Einstellungen funktioniert nicht richtig

Vielen Dank schon einmal

Please also mark the comments that contributed to the solution of the article

Content-Key: 352964

Url: https://administrator.de/contentid/352964

Printed on: April 18, 2024 at 22:04 o'clock

10 Comments

Latest comment

Hallo,

Dazu hat @aqui einiges zusammen getippt. -> Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

BFF

Dazu hat @aqui einiges zusammen getippt. -> Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

BFF

Hallo zusammen,

überschneidet und mit anderen WLAN Netzwerken eventuell überlagert? Man kann hier auch mittels

CapsMan und TheDUDE recht schnell eine gut übersichtliche und korrespondierende WLAN Infrastruktur aufbauen.

man sein Wissen auch "aufpeppen", denn MikroTik ROuterOS hat eben auch eine steilere Lernkurve.

Bereiche Deines WLANs mit denen anderer WLANs überschneiden.

Man kann auch bei MirokTik einstellen dass sich dort nur gewisse Geräte mit dem WLAN Netzwerk verbinden

können und das sollte dann auch zum Erfolg führen.

Allerdings sind falsche Regeln und getagged oder untagged VLANs auch nicht zu verachten.

Gruß

Dobby

ich habe diverse Mikrotik Geräte (RB951G-2HnD (6.38.1), RB951G-2HnD (6.38.5),

4x RBwAPG-5HacT2Hnd (6.38.1), CRS109-8G-1S-2HnD (6.35.4)) im Einsatz

Sind die alle in einem Netzwerk enthalten? Hast Du das einmal ausgemessen so dass sich das alles nicht4x RBwAPG-5HacT2Hnd (6.38.1), CRS109-8G-1S-2HnD (6.35.4)) im Einsatz

überschneidet und mit anderen WLAN Netzwerken eventuell überlagert? Man kann hier auch mittels

CapsMan und TheDUDE recht schnell eine gut übersichtliche und korrespondierende WLAN Infrastruktur aufbauen.

und habe es irgendwie nie richtig geschafft ein "funktionierendes" WLAN aufzusetzen.

Entweder ist es extrem langsam, iPhones wollen sich nicht verbinden, Verbindung reißt trotz voller Signalstärke ab etc...

Dazu hat mein Vorredner ja schon einen Link gesetzt, aber es gibt auch drei Bücher zu MikroTik RouterOS und damit kannEntweder ist es extrem langsam, iPhones wollen sich nicht verbinden, Verbindung reißt trotz voller Signalstärke ab etc...

man sein Wissen auch "aufpeppen", denn MikroTik ROuterOS hat eben auch eine steilere Lernkurve.

Trotz identischer Einstellungen, funktioniert das WLAN vom CRS109 momentan tatsächlich am besten. Zumindest wenn

man kein iPhone hat. iPads, Android, Windows und Mac funktionieren.

Kann sein das es sich hier um das TOS Signal handelt das iOS geräte von Apple aussenden, oder aber auch das sichman kein iPhone hat. iPads, Android, Windows und Mac funktionieren.

Bereiche Deines WLANs mit denen anderer WLANs überschneiden.

Nun gibt es ja im RouterOS unglaublich viele Einstellmöglichkeiten am WLAN.

Klar nur ob man die auch immer alle braucht ist doch das Problem.Welche Einstellungen könnt ihr aus der Praxis empfehlen, damit das WLAN, zumindest theoretisch, genau so

stabil und schnell ist wie bspw. bei einer Fritzbox, TP-Link oder Ubiquiti Accesspoints?

Das sollte kein Problem sein denke ich mal.stabil und schnell ist wie bspw. bei einer Fritzbox, TP-Link oder Ubiquiti Accesspoints?

Man kann auch bei MirokTik einstellen dass sich dort nur gewisse Geräte mit dem WLAN Netzwerk verbinden

können und das sollte dann auch zum Erfolg führen.

Allerdings sind falsche Regeln und getagged oder untagged VLANs auch nicht zu verachten.

Gruß

Dobby

Hey,

leider muss ich den Thread nochmal aufrollen, da ich nirgends eine Lösung finden kann.

Mit einem neuen Mikrotik hap ac2 ziehe ich ein 2 GHz-G/N WLan auf und kann mich mit meinen nicht apple-Geräten verbinden und surfen. Nur nicht mit dem iPhone!

Sobald ich mich mit dem verbinde, kann ich ganz kurz (ich spreche hier von unteren einstelligen Sekundenbereich) Seiten aus dem www öffnen. Nach ein paar Sekunden geht dann gar nichts mehr.

Ich habe die Einstellungen von @Androxin übernommen, außer der Bandbreite die ist nach @aqui `s Hinweisen fest auf 20MHz

Zudem habe ich aus diesem Thread auch @Androxin Hinweis ausprobiert in der Bridge den Protocol Mode von RSTP auf none hin und her zu ändern - keine Veränderung!

DHCP Leasetime habe ich auch schon von 10min - 1h und 8h probiert.

Sobald ich mich neu mit dem Netz verbinde, funktioniert es kurzzeitig wieder - aber danach geht gar nichts mehr.

SSID, WPA und WPA2 Shared Key sind probeweise ganz einfach (kurz, keine Sonder- und Leerzeichen) gehalten.

Danke für eure Hilfe und Gruß

Phil

* UPDATE *

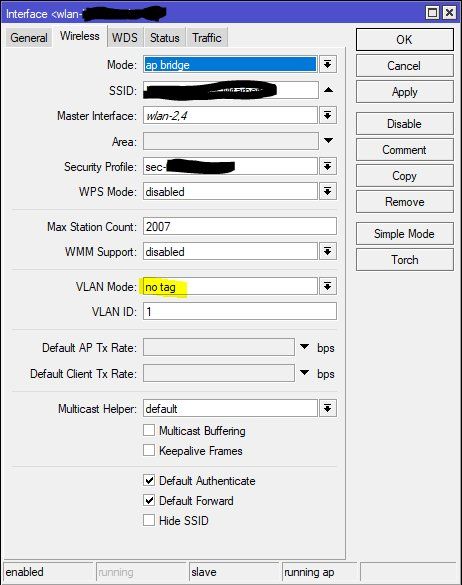

Als "Verzweifelungslösung" habe ich das WLan ungetaggt außerhalb eines VLans konfiguriert und siehe da der Zugang zum WWW am iPhone bleibt

Zusätzlich ist meine WMM Einstellung auf required gesetzt - Grund siehe hier unter WMM -

Nun drängt sich natürlich die Frage auf

1. ob meine Konfig (mit Vlan-tagging) fehlerhaft ist oder

2. Apple und Mikrotik nicht über Vlan vernünftig kommunizieren können?

Ich befürchte es liegt an 1!

Nun übernimmt die DHCP-Funktion aber nicht mehr der Mikrotik, sondern die vorgeschaltete (WAN) pfsense. Also könnte es am falsch konfigurierten DHCP-Server liegen?

Hat jmd eine funktionierende Konfiguration , bei er iOS Geräte über ein Vlan laufen?

leider muss ich den Thread nochmal aufrollen, da ich nirgends eine Lösung finden kann.

Mit einem neuen Mikrotik hap ac2 ziehe ich ein 2 GHz-G/N WLan auf und kann mich mit meinen nicht apple-Geräten verbinden und surfen. Nur nicht mit dem iPhone!

Sobald ich mich mit dem verbinde, kann ich ganz kurz (ich spreche hier von unteren einstelligen Sekundenbereich) Seiten aus dem www öffnen. Nach ein paar Sekunden geht dann gar nichts mehr.

Ich habe die Einstellungen von @Androxin übernommen, außer der Bandbreite die ist nach @aqui `s Hinweisen fest auf 20MHz

Zudem habe ich aus diesem Thread auch @Androxin Hinweis ausprobiert in der Bridge den Protocol Mode von RSTP auf none hin und her zu ändern - keine Veränderung!

DHCP Leasetime habe ich auch schon von 10min - 1h und 8h probiert.

Sobald ich mich neu mit dem Netz verbinde, funktioniert es kurzzeitig wieder - aber danach geht gar nichts mehr.

SSID, WPA und WPA2 Shared Key sind probeweise ganz einfach (kurz, keine Sonder- und Leerzeichen) gehalten.

Danke für eure Hilfe und Gruß

Phil

* UPDATE *

Als "Verzweifelungslösung" habe ich das WLan ungetaggt außerhalb eines VLans konfiguriert und siehe da der Zugang zum WWW am iPhone bleibt

Zusätzlich ist meine WMM Einstellung auf required gesetzt - Grund siehe hier unter WMM -

Nun drängt sich natürlich die Frage auf

1. ob meine Konfig (mit Vlan-tagging) fehlerhaft ist oder

2. Apple und Mikrotik nicht über Vlan vernünftig kommunizieren können?

Ich befürchte es liegt an 1!

Nun übernimmt die DHCP-Funktion aber nicht mehr der Mikrotik, sondern die vorgeschaltete (WAN) pfsense. Also könnte es am falsch konfigurierten DHCP-Server liegen?

Hat jmd eine funktionierende Konfiguration , bei er iOS Geräte über ein Vlan laufen?

Hey vielen Dank für deine Antwort,

Ich werde die Änderungen schnellstmöglich bei mir probieren.

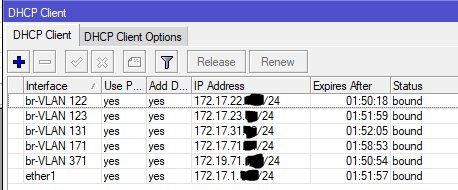

Somit hast du in deiner Mikrotik Konfiguration bei z.B. diesen Punkten nichts stehen ? IP - DHCP Server, IP - DHCP Client, IP - Adresses ... ?

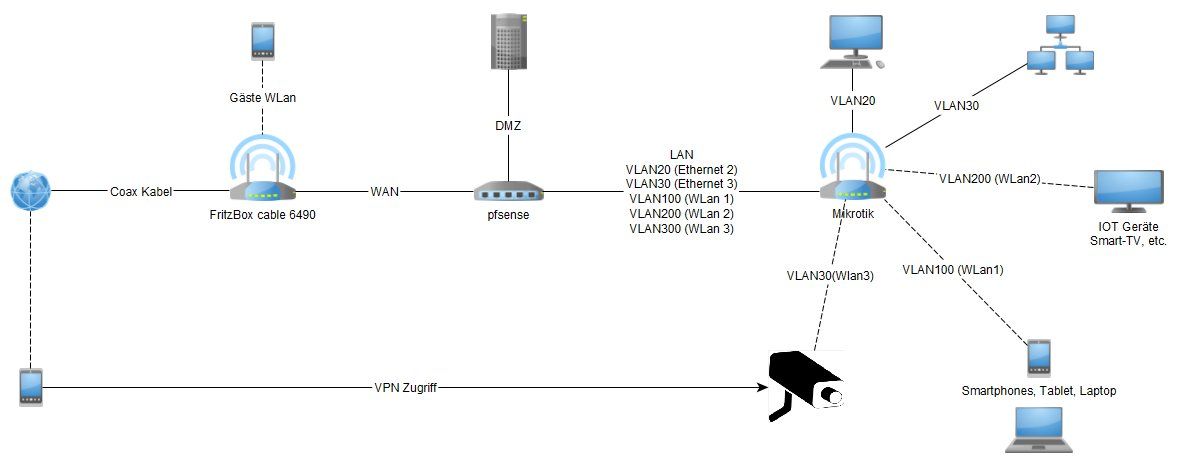

Ein Bild sagt mehr als 1000 Wort, daher hier mein Plan, wie ich es umsetzten möchte

Das Gäste WLan ist aus Komfortgründen realisiert über die FritzBox. Ich möchte per App das GästeWlan zu- und abschalten wenn es benötigt wird und nicht erst mit dem PC im Mikrotik oder Pfsense Wlan Interface aktivieren/deaktivieren. FritzBox ist nicht in einem "bridge modus".

VLAN20 darf auf alle anderen Interface zugreifen, sonst aber alles schön getrennt halten.

Zugriff auf die Kameras über VPN

Gerne lasse ich mich mit dem Plan eines Besseren belehren, wenn man das anders und besser lösen kann!

Gruß Phil

Ich werde die Änderungen schnellstmöglich bei mir probieren.

Zitat von @Androxin:

Es darf immer nur einen geben! Wenn deine pfSense einen DHCP Server hat, solltest du den im Mikrotik deaktivieren!

Es darf immer nur einen geben! Wenn deine pfSense einen DHCP Server hat, solltest du den im Mikrotik deaktivieren!

Somit hast du in deiner Mikrotik Konfiguration bei z.B. diesen Punkten nichts stehen ? IP - DHCP Server, IP - DHCP Client, IP - Adresses ... ?

Zitat von @Androxin:

Vermutlich ist die pfSense das Herzstück deiner Netzwerkinfrastruktur und übernimmt Routing und Firewall?

[...]

Oder hast du eine Routerkaskade gebaut und der Mikrotik spannt ein komplett eigenes Netzwerk auf?

Vermutlich ist die pfSense das Herzstück deiner Netzwerkinfrastruktur und übernimmt Routing und Firewall?

[...]

Oder hast du eine Routerkaskade gebaut und der Mikrotik spannt ein komplett eigenes Netzwerk auf?

Ein Bild sagt mehr als 1000 Wort, daher hier mein Plan, wie ich es umsetzten möchte

Das Gäste WLan ist aus Komfortgründen realisiert über die FritzBox. Ich möchte per App das GästeWlan zu- und abschalten wenn es benötigt wird und nicht erst mit dem PC im Mikrotik oder Pfsense Wlan Interface aktivieren/deaktivieren. FritzBox ist nicht in einem "bridge modus".

VLAN20 darf auf alle anderen Interface zugreifen, sonst aber alles schön getrennt halten.

Zugriff auf die Kameras über VPN

Gerne lasse ich mich mit dem Plan eines Besseren belehren, wenn man das anders und besser lösen kann!

Gruß Phil

Deine Hinweise haben super funktioniert, kann nun mit den iOS Geräten ohne Probleme (zumindest den ganzen gestrigen Abend  ) ins Netz

) ins Netz

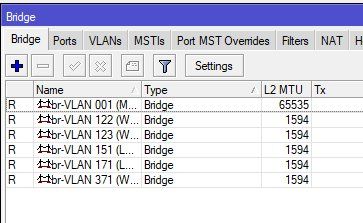

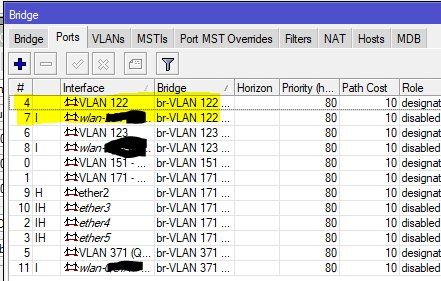

Zu deinem letzter Hinweis mit den DHCP-Clients zu jeder VLan Bridge:

Verstehe ich es richtig, dass du nun dein PC/Laptop-Client mit jedem VLAN Interface verbinden kannst (bei dem du ein Client angelegt hast) und über die WinBox auf den Mikrotik zugreifen kannst?

Bin ich falsch oder hast du zwei Konfigs gepostet?

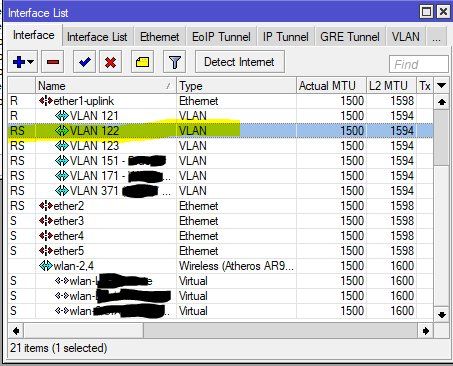

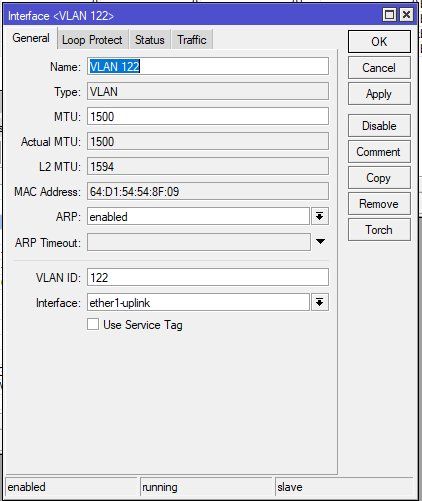

Hier heißt der Interface "ether1" auf dem du ein Client anlegst, aber im vorletzten Post zu dem Bild "Interface List" heißt das Interface "ehter1-uplink"

Für meinen "ether1-uplink" ist das nicht möglich - es kommt die Fehlermeldung, dass das Interface bereits im slave Modus ist.

Das Exotische bei dem FritzBox IP-Bereich für die pfsense angeben oder das Exotische innerhalb der pfsense zu den (in meinen Fall VLAN30) Kamera-IP-Bereich ?

Dank dir!

Zu deinem letzter Hinweis mit den DHCP-Clients zu jeder VLan Bridge:

Verstehe ich es richtig, dass du nun dein PC/Laptop-Client mit jedem VLAN Interface verbinden kannst (bei dem du ein Client angelegt hast) und über die WinBox auf den Mikrotik zugreifen kannst?

Bin ich falsch oder hast du zwei Konfigs gepostet?

Hier heißt der Interface "ether1" auf dem du ein Client anlegst, aber im vorletzten Post zu dem Bild "Interface List" heißt das Interface "ehter1-uplink"

Für meinen "ether1-uplink" ist das nicht möglich - es kommt die Fehlermeldung, dass das Interface bereits im slave Modus ist.

Zitat von @Androxin:

Du solltest versuchen etwas möglichst exotisches zu wählen, damit du später beim Zugriff über VPN keine Probleme bekommst.

Du solltest versuchen etwas möglichst exotisches zu wählen, damit du später beim Zugriff über VPN keine Probleme bekommst.

Das Exotische bei dem FritzBox IP-Bereich für die pfsense angeben oder das Exotische innerhalb der pfsense zu den (in meinen Fall VLAN30) Kamera-IP-Bereich ?

Dank dir!

Ein bischen was zur grundlegenden Einrichtung im VLAN Umfeld zu den MT APs findet man hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

und

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

und

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik