Zukünftiger Netzwerkaufbau und Konfiguration

Guten Tag zusammen,

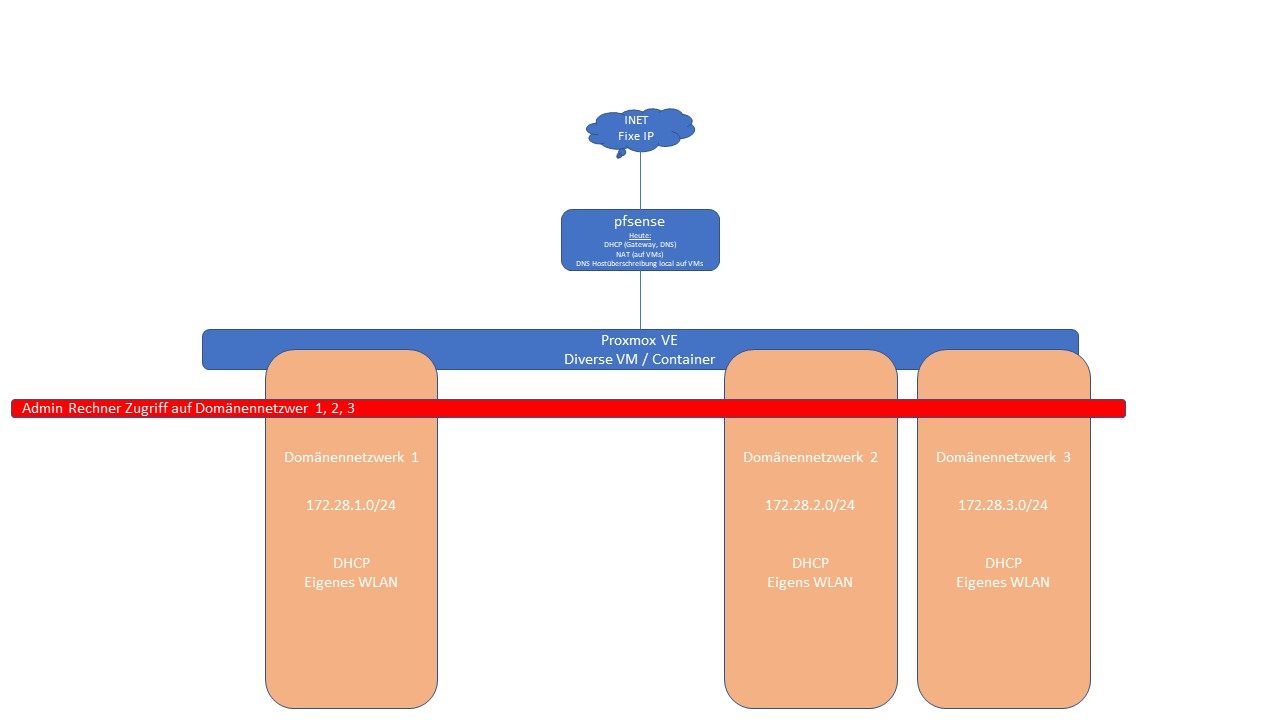

ich plane den Aufbau von 3 kleinen getrennten Domänennetzwerken (3 Arbeitsbereiche) und benötige dafür Rat bzgl. der Konfiguration.

ISTSTAND:

1 pfsense, hinter der ist ein physischer Server mit Proxmox VE auf der laufen unterschiedliche VMs und Container, pfsense ist als DHCP konfiguriert, hat einige NAT weiterleitungen um von außen auf einige der VMs zugreifen zu können, wird aus dem lokalen Netz zugegriffen wird für diese domains eine lokale DNS Umleitung direkt auf die VMs gemacht.

Netzerkhardware (APs und Switche sind alle von unifi)

Zukünftig geplant:

zukünftig möchte ich gern 3 Domänennetzwerke (als vlans?) einrichten. Jedes dieser Nezwerke soll in sich abgeschlossen sein (Nutzer können icht in anderes Domänennetzwerk, außer Admin). Die pfsense soll als zentrale Firewall bleiben, und auf VMs (die einzeln den jeweiligen Domänennetzwerken zugeordnet werden sollen (VM100=>Netzerk1, VM101=>Netzwerk 101,..) Zugriff von außen ermöglichen.

Jedes Domänennetzwerk soll ein eigenes LAN und WLAN haben, ein gemeinsames separiertes Gäste WLAN ohne Zugriff auf ein Domänennetzwerk.

Meine IT Schwerpunkte liegen leider bissl anderweitig - bevor ich mich jetzt hieran mache wollte ich gern eine sinnvolle Einrichtung hierfür diskutieren.

Danke Euch vorab!

Anbei eine Skizze wir das Netzwerk aussehen lönnte

Gruß

Gunnar

ich plane den Aufbau von 3 kleinen getrennten Domänennetzwerken (3 Arbeitsbereiche) und benötige dafür Rat bzgl. der Konfiguration.

ISTSTAND:

1 pfsense, hinter der ist ein physischer Server mit Proxmox VE auf der laufen unterschiedliche VMs und Container, pfsense ist als DHCP konfiguriert, hat einige NAT weiterleitungen um von außen auf einige der VMs zugreifen zu können, wird aus dem lokalen Netz zugegriffen wird für diese domains eine lokale DNS Umleitung direkt auf die VMs gemacht.

Netzerkhardware (APs und Switche sind alle von unifi)

Zukünftig geplant:

zukünftig möchte ich gern 3 Domänennetzwerke (als vlans?) einrichten. Jedes dieser Nezwerke soll in sich abgeschlossen sein (Nutzer können icht in anderes Domänennetzwerk, außer Admin). Die pfsense soll als zentrale Firewall bleiben, und auf VMs (die einzeln den jeweiligen Domänennetzwerken zugeordnet werden sollen (VM100=>Netzerk1, VM101=>Netzwerk 101,..) Zugriff von außen ermöglichen.

Jedes Domänennetzwerk soll ein eigenes LAN und WLAN haben, ein gemeinsames separiertes Gäste WLAN ohne Zugriff auf ein Domänennetzwerk.

Meine IT Schwerpunkte liegen leider bissl anderweitig - bevor ich mich jetzt hieran mache wollte ich gern eine sinnvolle Einrichtung hierfür diskutieren.

Danke Euch vorab!

Anbei eine Skizze wir das Netzwerk aussehen lönnte

Gruß

Gunnar

Please also mark the comments that contributed to the solution of the article

Content-Key: 4493702979

Url: https://administrator.de/contentid/4493702979

Printed on: April 27, 2024 at 05:04 o'clock

20 Comments

Latest comment

Mahlzeit.

DNS und DHCP sollten die DC der jeweiligen Domänen machen. Die PFSense sollte sich nur ums Routing kümmern.

Mit der Hardware sollte das generell kein Problem sein.

Du solltest aber schauen, wie viele WLAN Clients da am Ende durcheinander funken. Da würden mitunter etwas "größere" Access Points Sinn machen.

Gibt es denn Redundanzen bei diesem Konstrukt? Wenn dein Host ausfällt, wie schnell kommt das Ganze wieder ans Rennen und wie sieht deine Backup Strategie an der Stelle aus?

Physische Trennung der einzelnen Netzwerke wäre natürlich die bessere Variante. Jeder bekommt einen eigenen kleinen Host, eigene APs und einen eigenen Switch. Diese könnten dann auf ein PFSense HA Konstrukt aufgelegt werden.

Wie sieht das denn der Internet Provider, von wegen "Untervermietung" seiner Leitung?

Wenn man mal übergangsweise seinem Nachbarn sein Internet "ausleiht" ist das bestimmt etwas anderes, als in diesem gewerblichen Fall.

Gruß

Marc

DNS und DHCP sollten die DC der jeweiligen Domänen machen. Die PFSense sollte sich nur ums Routing kümmern.

Mit der Hardware sollte das generell kein Problem sein.

Du solltest aber schauen, wie viele WLAN Clients da am Ende durcheinander funken. Da würden mitunter etwas "größere" Access Points Sinn machen.

Gibt es denn Redundanzen bei diesem Konstrukt? Wenn dein Host ausfällt, wie schnell kommt das Ganze wieder ans Rennen und wie sieht deine Backup Strategie an der Stelle aus?

Physische Trennung der einzelnen Netzwerke wäre natürlich die bessere Variante. Jeder bekommt einen eigenen kleinen Host, eigene APs und einen eigenen Switch. Diese könnten dann auf ein PFSense HA Konstrukt aufgelegt werden.

Wie sieht das denn der Internet Provider, von wegen "Untervermietung" seiner Leitung?

Wenn man mal übergangsweise seinem Nachbarn sein Internet "ausleiht" ist das bestimmt etwas anderes, als in diesem gewerblichen Fall.

Gruß

Marc

Moin,

grundsätzlich machbar.

Hinweise:

richte vier oder fünf VLANs ein:

Fragen am Rande:

Werden die Kosten der Infrastruktur durch drei geteilt oder zahlen Firmen 2 und 3 einen Obolus an Firma 1, weil Firma 1 den Admin beschäftigt?

Verteilst du als Backup-Lösung einen Admin-Zugang an alle drei GFs, wobei das Kennwort dreigeteilt ist und nur jeder einen Teil des Kennwortes kennt (man weiss ja nie, ob sich nicht Firma 2 mal von Firma 2 ablösen und 1 und 3 in den Ruin reißen will...)

grundsätzlich machbar.

Hinweise:

richte vier oder fünf VLANs ein:

- 1: Default: kein IP-Netz oder sonst irgendwelche Geräte. Das kannst du als "Netz für gestrandete" nutzen.

- 10: Firma 1 mit dem Gesamtnetz 10.10.0.0/16. Natürlich wirst du nur mit 24er-Netzen arbeiten, aber so weisst du "alles was von 10.10.xx.yy kommt, ist Firma 1". Sollten innerhalb der Firma mal weitere VLANs benötigt werden, hast du so leichtes Spiel.

- 20: Firma 2 mit dem Gesamtnetz 10.20.0.0/16. Natürlich wirst du nur mit 24er-Netzen arbeiten, aber so weisst du "alles was von 10.20.xx.yy kommt, ist Firma 2". Sollten innerhalb der Firma mal weitere VLANs benötigt werden, hast du so leichtes Spiel.

- 30: Firma 1 mit dem Gesamtnetz 10.30.0.0/16. Natürlich wirst du nur mit 24er-Netzen arbeiten, aber so weisst du "alles was von 10.30.xx.yy kommt, ist Firma 3". Sollten innerhalb der Firma mal weitere VLANs benötigt werden, hast du so leichtes Spiel.

- 100: Management mit dem Gesamtnetz 10.100.0.0/16. Da kommen alle Infrastruktur-Geräte wie Host, Management-IPs der Switche, Zugang auf die pfSense, .... Auf dieses Netz hat nur der Admin Zugriff.

Fragen am Rande:

Werden die Kosten der Infrastruktur durch drei geteilt oder zahlen Firmen 2 und 3 einen Obolus an Firma 1, weil Firma 1 den Admin beschäftigt?

Verteilst du als Backup-Lösung einen Admin-Zugang an alle drei GFs, wobei das Kennwort dreigeteilt ist und nur jeder einen Teil des Kennwortes kennt (man weiss ja nie, ob sich nicht Firma 2 mal von Firma 2 ablösen und 1 und 3 in den Ruin reißen will...)

Wenn du VLAN-fähige Switches hast sollte das kein Problem sein. Wie der Vorposter schon dargelegt hat, du erstellst die entsprechenden VLANs auf der PFSENSE und auf den Switches. Schaust das alles schön voneinander getrennt ist. Theoretisch könntest du im VLAN1 auch den Hypervisor, Backup, MGT etc. lassen, würde ich so machen.

Wir haben im Endeffekt so oder ähnlich unser RZ aufgebaut.

Wir haben im Endeffekt so oder ähnlich unser RZ aufgebaut.

Wie das geht steht z.B. HIER.

Am Beispiel von VMs hier mit VmWare. Das VLAN Handling dürfte bei Proxmox mehr oder minder identisch sein.

Zum Thema Für und Wider von Firewalls auf VMs ist hier ja schon alles gesagt worden.

Nebenbei:

In deiner Überschrift ist ein "ü" zuviel! Der "Bearbeiten" Knopf ist dein bester Freund diesen Fauxpas immer auch nachträglich zu beseitigen! 😉

Am Beispiel von VMs hier mit VmWare. Das VLAN Handling dürfte bei Proxmox mehr oder minder identisch sein.

Zum Thema Für und Wider von Firewalls auf VMs ist hier ja schon alles gesagt worden.

Nebenbei:

In deiner Überschrift ist ein "ü" zuviel! Der "Bearbeiten" Knopf ist dein bester Freund diesen Fauxpas immer auch nachträglich zu beseitigen! 😉

Leider nein, da es einfach, zumindestens in diesem Forum, zuviele waren im Laufe der Zeit. Grundtenor war aber immer das man sich sowas gut überlegen sollte. Für Heim- und Testnetze sicherlich tolerierbar aber wer in puncto Sicherheit auf Nummer Sicher gehen will spendiert ihr immer ein eigenes Blech. Sagt einem ja auch schon der gesunde IT Verstand.

Zitat von @binBash86:

Ein eigenes Blech für die Sicherheit ? Die Wahrscheinlichkeit das jemand deinen Hypervisor knackt, ist so mit das geringste Risiko überhaupt. Wo leben wir denn ? Die ganze IT basiert auf Virtualisierung.

Ein eigenes Blech für die Sicherheit ? Die Wahrscheinlichkeit das jemand deinen Hypervisor knackt, ist so mit das geringste Risiko überhaupt. Wo leben wir denn ? Die ganze IT basiert auf Virtualisierung.

Wir leben in einer Welt in der alles möglich ist:

https://www.google.de/search?q=VM+Breakout

+1 für eine eigene Kiste:

pfSense läuft ja auch auf einem APU.... Das Board hat vermutlich ausreichend Leistung für dein Szenario.

Und bedenke: Du sitzt abends zuhause und dein Host ist dir abgeraucht (betroffen sind drei Firmen). Wie willst du dann den VPN-Tunnel aufbauen, wenn die Kiste mit auf dem Host läuft?

Und wenn die Hardware der pfSense flöten geht, haben deine Anwender zwar kein Internet (und keine Mails) können aber intern weiterarbeiten, während du dich um eine neue Sense kümmerst (oder den Ersatz aus dem Regal holst und das Config-Backup einspielst). Wenn dein Host weg ist, aber die Sense noch läuft, können deine Anwender zumindest im WWW surfen und ggf, Mails abrufen (sofern kein OnPrem-Mail-Server betrieben wird).

Es geht also nicht nur um Sicherheit sondern auch um ein Abfedern von Ausfällen...

Bei "VPN" bist du wiederoberflächlich und sofern du nicht gerade von PPTP als VPN redest wird sicher keine Administrator mit solch einem Argument kommen.

Wenns das denn war, bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!